-

질문 & 답변

카테고리

-

세부 분야

백엔드

-

해결 여부

미해결

소셜 로그인 후 JWT 발급과 요청 시 access token담아 보내기 에러

23.07.22 19:03 작성 조회수 288

0

https://github.com/YuYoHan/project_study1 전체 링크입니다.

일단, 시큐리티 컨피그 중 Oauth2에 관련된 부분입니다. 방식은 REST 방식입니다.

http

// oauth2Login() 메서드는 OAuth 2.0 프로토콜을 사용하여 소셜 로그인을 처리하는 기능을 제공합니다.

.oauth2Login()

// .defaultSuccessUrl("/success-oauth")

// OAuth2 로그인 성공 이후 사용자 정보를 가져올 때 설정 담당

.userInfoEndpoint()

// OAuth2 로그인 성공 시, 후작업을 진행할 서비스

.userService(principalOauth2UserService)

.and()

.defaultSuccessUrl("/success-oauth");

저는 현재 생각하는 방식이 소셜 로그인을 성공하면 PrincipalOauth2UserService 에서 Member 테이블에 넣어주고 save까지 해서 로직을 구현했습니다. 그리고 실행해본 결과 로그로 제대로 값이 등록되어 있는 것을 볼 수 있었습니다.

package com.example.project1.config.oauth2;

import com.example.project1.config.auth.PrincipalDetails;

import com.example.project1.config.oauth2.provider.GoogleUserInfo;

import com.example.project1.config.oauth2.provider.NaverUserInfo;

import com.example.project1.config.oauth2.provider.OAuth2UserInfo;

import com.example.project1.domain.member.UserType;

import com.example.project1.entity.member.MemberEntity;

import com.example.project1.repository.member.MemberRepository;

import lombok.RequiredArgsConstructor;

import lombok.extern.slf4j.Slf4j;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.oauth2.client.userinfo.DefaultOAuth2UserService;

import org.springframework.security.oauth2.client.userinfo.OAuth2UserRequest;

import org.springframework.security.oauth2.core.OAuth2AuthenticationException;

import org.springframework.security.oauth2.core.user.OAuth2User;

import org.springframework.stereotype.Service;

import java.util.Map;

@Service

@Slf4j

@RequiredArgsConstructor

public class PrincipalOauth2UserService extends DefaultOAuth2UserService {

private final BCryptPasswordEncoder bCryptPasswordEncoder;

private final MemberRepository memberRepository;

// 구글로부터 받은 userReuest 데이터에 대한 후처리되는 함수

@Override

public PrincipalDetails loadUser(OAuth2UserRequest userRequest) throws OAuth2AuthenticationException {

// registrationId로 어떤 OAuth로 로그인 했는지 확인가능

log.info("clientRegistration : " + userRequest.getClientRegistration() );

log.info("accessToken : " + userRequest.getAccessToken().getTokenValue() );

OAuth2User oAuth2User = super.loadUser(userRequest);

// 구글 로그인 버튼 클릭 →구글 로그인 창 → 로그인 완료 → code 를 리턴(OAuth-Client 라이브러리) → AccessToken 요청

// userRequest 정보 → 회원 프로필 받아야함(loadUser 함수 호출) → 구글로부터 회원 프로필을 받아준다.

log.info("getAttributes : " + oAuth2User.getAttributes());

// 회원가입을 강제로 진행

OAuth2UserInfo oAuth2UserInfo = null;

if(userRequest.getClientRegistration().getRegistrationId().equals("google")) {

log.info("구글 로그인 요청");

oAuth2UserInfo = new GoogleUserInfo(oAuth2User.getAttributes());

} else if(userRequest.getClientRegistration().getRegistrationId().equals("naver")) {

log.info("네이버 로그인 요청");

// 네이버는 response를 json으로 리턴을 해주는데 아래의 코드가 받아오는 코드다.

// response={id=5SN-ML41CuX_iAUFH6-KWbuei8kRV9aTHdXOOXgL2K0, email=zxzz8014@naver.com, name=전혜영}

// 위의 정보를 NaverUserInfo에 넘기면

oAuth2UserInfo = new NaverUserInfo((Map)oAuth2User.getAttributes().get("response"));

} else {

log.info("구글과 네이버만 지원합니다.");

}

// 사용자가 로그인한 소셜 서비스(provider)를 가져옵니다.

// 예를 들어, "google" 또는 "naver"와 같은 값을 가질 수 있습니다.

String provider = oAuth2UserInfo.getProvider();

// 사용자의 소셜 서비스(provider)에서 발급된 고유한 식별자를 가져옵니다.

// 이 값은 해당 소셜 서비스에서 유니크한 사용자를 식별하는 용도로 사용됩니다.

String providerId = oAuth2UserInfo.getProviderId();

// 예) google_109742856182916427686

String userName = provider + "_" + providerId;

String password = bCryptPasswordEncoder.encode("get");

// 사용자의 이메일 주소를 가져옵니다. 소셜 서비스에서 제공하는 이메일 정보를 사용합니다.

String email = oAuth2UserInfo.getEmail();

// 사용자의 권한 정보를 설정합니다. UserType.

// 여기서는 소셜로그인으로 가입하면 무조건 User로 권한을 주는 방식으로 했습니다.

UserType role = UserType.USER;

// 이메일 주소를 사용하여 이미 해당 이메일로 가입된 사용자가 있는지 데이터베이스에서 조회합니다.

MemberEntity member = memberRepository.findByUserEmail(email);

if(member == null) {

log.info("OAuth 로그인이 최초입니다.");

log.info("↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓");

log.info("OAuth 자동 회원가입을 진행합니다.");

member = MemberEntity.builder()

.userName(userName)

.userPw(password)

.userEmail(email)

.userType(role)

.provider(provider)

.providerId(providerId)

.build();

log.info("userEmail : " + member.getUserEmail());

log.info("userName : " + member.getUserName());

log.info("userPw : " + member.getUserPw());

log.info("userType : " + member.getUserType());

log.info("provider : " + member.getProvider());

log.info("providerId : " + member.getProviderId());

memberRepository.save(member);

} else {

log.info("로그인을 이미 한적이 있습니다. 당신은 자동회원가입이 되어 있습니다.");

log.info("userEmail : " + member.getUserEmail());

log.info("userName : " + member.getUserName());

log.info("userPw : " + member.getUserPw());

log.info("userType : " + member.getUserType());

log.info("provider : " + member.getProvider());

log.info("providerId : " + member.getProviderId());

}

// attributes가 있는 생성자를 사용하여 PrincipalDetails 객체 생성

// 소셜 로그인인 경우에는 attributes도 함께 가지고 있는 PrincipalDetails 객체를 생성하게 됩니다.

return new PrincipalDetails(member, oAuth2User.getAttributes());

}

}

이제 @AuthenticationPrincipal OAuth2User oAuth2User를 사용하면 소셜 로그인한 정보를 가져와서 JWT 발급하는데 사용할 수 있다고 들었는데

@GetMapping("/success-oauth")

public ResponseEntity<?> createTokenForGoogle(@AuthenticationPrincipal OAuth2User oAuth2User) {

if(oAuth2User == null) {

log.info("받아올 정보가 없습니다 ㅠㅠ");

return ResponseEntity.status(HttpStatus.NOT_FOUND).body("정보가 없어....");

} else {

log.info("oauth2User 정보를 받아오자 : " + oAuth2User);

// OAuth2User에서 필요한 정보를 추출하여 UserDetails 객체를 생성합니다.

ResponseEntity<TokenDTO> token = memberService.createToken(oAuth2User);

log.info("token : " + token);

return ResponseEntity.ok().body(token);

}

}@AuthenticationPrincipal OAuth2User oAuth2User를 사용해서 정보를 받아와서 null이 아닐 경우

MemberService

// 소셜 로그인 성공시 jwt 반환

// OAuth2User에서 필요한 정보를 추출하여 UserDetails 객체를 생성하는 메서드

public ResponseEntity<TokenDTO> createToken(OAuth2User oAuth2User) {

String userEmail = oAuth2User.getAttribute("email");

log.info("userEmail in MemberService : " + userEmail);

MemberEntity findMember = memberRepository.findByUserEmail(userEmail);

// 권한 정보 추출

List<GrantedAuthority> authorities = getAuthoritiesForUser(findMember);

// UserDetails 객체 생성 (사용자의 아이디 정보를 활용)

// 첫 번째 인자 : username 사용자 아이디

// 두 번째 인자 : 사용자의 비밀번호

// 세 번째 인자 : 사용자의 권한 정보를 담은 컬렉션

UserDetails userDetails = new User(userEmail, null, authorities);

log.info("userDetails in MemberService : " + userDetails);

TokenDTO token = jwtProvider.createToken2(userDetails);

log.info("token in MemberService : " + token);

return ResponseEntity.ok().body(token);

}

private List<GrantedAuthority> getAuthoritiesForUser(MemberEntity member) {

// 예시: 데이터베이스에서 사용자의 권한 정보를 조회하는 로직을 구현

// member 객체를 이용하여 데이터베이스에서 사용자의 권한 정보를 조회하는 예시로 대체합니다.

UserType role = member.getUserType(); // 사용자의 권한 정보를 가져오는 로직 (예시)

List<GrantedAuthority> authorities = new ArrayList<>();

authorities.add(new SimpleGrantedAuthority("ROLE_" +role.name()));

log.info("role in MemberService : " + role.name());

log.info("authorities in MemberService : " + authorities);

return authorities;

}JwtProvider

public TokenDTO createToken2(UserDetails userDetails) {

long now = (new Date()).getTime();

Date now2 = new Date();

// userDetails.getAuthorities()는 사용자의 권한(authorities) 정보를 가져오는 메서드입니다.

// claims.put("roles", userDetails.getAuthorities()) 코드는 사용자의 권한 정보를 클레임에 추가하는 것입니다.

// 클레임에는 "roles"라는 키로 사용자의 권한 정보가 저장되며, 해당 권한 정보는 JWT의 페이로드 부분에 포함됩니다.

Claims claims = Jwts.claims().setSubject(userDetails.getUsername());

claims.put("auth", userDetails.getAuthorities());

log.info("claims : " + claims);

// access token

Date accessTokenExpire = new Date(now + this.accessTokenTime);

String accessToken = Jwts.builder()

.setSubject(userDetails.getUsername())

.setClaims(claims)

.setIssuedAt(now2)

.setExpiration(accessTokenExpire)

.signWith(key,SignatureAlgorithm.HS256)

.compact();

// RefreshToken 생성

Date refreshTokenExpire = new Date(now + this.refreshTokenTime);

String refreshToken = Jwts.builder()

.setIssuedAt(now2)

.setClaims(claims)

.setExpiration(refreshTokenExpire)

.signWith(key, SignatureAlgorithm.HS256)

.compact();

return TokenDTO.builder()

.grantType("Bearer ")

.accessToken(accessToken)

.refreshToken(refreshToken)

.userEmail(userDetails.getUsername())

.build();

}이런식으로 로직을 짰는데 지금 생각하는 방식이 소셜 로그인이 성공했을 경우 주소, 권한(USER or ADMIN) 를 추가적으로 넣고 싶은데 소셜 로그인으로 어떻게 해야할지 감이 안잡힙니다 ㅠㅠ

그리고 컨트롤러에서 제대로 정보를 못가지고 오는거 같습니다.

PrincipalOauth2UserService에서 return new PrincipalDetails(member, oAuth2User.getAttributes());이렇게 보내줬는데

PrincipalDetails에서

package com.example.project1.config.auth;

import com.example.project1.entity.member.MemberEntity;

import lombok.Getter;

import lombok.NoArgsConstructor;

import lombok.Setter;

import lombok.ToString;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.oauth2.core.user.OAuth2User;

import java.util.ArrayList;

import java.util.Collection;

import java.util.Map;

@Setter

@Getter

@ToString

@NoArgsConstructor

@Slf4j

public class PrincipalDetails implements UserDetails, OAuth2User {

// 일반 로그인 정보를 저장하기 위한 필드

private MemberEntity member;

// OAuth2 로그인 정보를 저장하기 위한 필드

// attributes는 Spring Security에서 OAuth2 인증을 수행한 후에 사용자에 대한 추가 정보를 저장하는 데 사용되는 맵(Map)입니다.

// OAuth2 인증은 사용자 인증 후에 액세스 토큰(Access Token)을 발급받게 되는데,

// 이 토큰을 사용하여 OAuth2 서비스(provider)로부터 사용자의 프로필 정보를 요청할 수 있습니다.

// 예를 들어, 소셜 로그인을 사용한 경우에는 attributes에는 사용자의 소셜 서비스(provider)에서 제공하는 프로필 정보가 담겨 있습니다.

// 소셜 로그인 서비스(provider)마다 제공하는 프로필 정보가 다를 수 있습니다.

// 일반적으로 attributes에는 사용자의 아이디(ID), 이름, 이메일 주소, 프로필 사진 URL 등의 정보가 포함됩니다.

/*

* 구글의 경우

* {

"sub": "100882758450498962866", // 구글에서 발급하는 고유 사용자 ID

"name": "John Doe", // 사용자 이름

"given_name": "John", // 이름(이름 부분)

"family_name": "Doe", // 성(성(성) 부분)

"picture": "https://lh3.googleusercontent.com/a/AAcHTtdzQomNwZCruCcM0Eurcf8hAgBHcgwvbXEBQdw3olPkSg=s96-c", // 프로필 사진 URL

"email": "johndoe@example.com", // 이메일 주소

"email_verified": true, // 이메일 주소 인증 여부

"locale": "en" // 지역 설정

}

* */

private Map<String, Object> attributes;

// 일반 로그인

public PrincipalDetails(MemberEntity member) {

this.member = member;

}

// OAuth2 로그인

public PrincipalDetails(MemberEntity member, Map<String, Object> attributes) {

this.member = member;

this.attributes = attributes;

}

// 해당 유저의 권한을 리턴하는 곳

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

Collection<GrantedAuthority> collection = new ArrayList<>();

collection.add(new SimpleGrantedAuthority("ROLE_" + member.getUserType().toString()));

log.info("collection : " + collection);

return collection;

}

// 사용자 패스워드를 반환

@Override

public String getPassword() {

return member.getUserPw();

}

// 사용자 이름 반환

@Override

public String getUsername() {

return member.getUserEmail();

}

// 계정 만료 여부 반환

@Override

public boolean isAccountNonExpired() {

// 만료되었는지 확인하는 로직

// true = 만료되지 않음

return true;

}

// 계정 잠금 여부 반환

@Override

public boolean isAccountNonLocked() {

// true = 잠금되지 않음

return true;

}

// 패스워드의 만료 여부 반환

@Override

public boolean isCredentialsNonExpired() {

// 패스워드가 만료되었는지 확인하는 로직

// true = 만료되지 않음

return true;

}

// 계정 사용 가능 여부 반환

@Override

public boolean isEnabled() {

// 계정이 사용 가능한지 확인하는 로직

// true = 사용 가능

return true;

}

@Override

public Map<String, Object> getAttributes() {

return attributes;

}

@Override

// OAuth2 인증에서는 사용되지 않는 메서드이므로 null 반환

public String getName() {

return null;

}

}생성자를 구현했지만 컨트롤러에서 못받고 있습니다.

추가 질문)

postman에서 소셜로그인 테스트를 해서 성공해서 accesstoken을 받았는데 거기서 뭘 어떻게 진행해야 하나요? 거기서 소셜 로그인을 성공하면 바로 토큰을 발급해줘서 요청시 header에 담아서 보내주것을 어떤식으로 해야하나요??

추가 질문2)

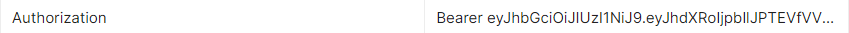

소셜 로그인은 아니지만 발급 받은 access token을 header에 담아서 보내주는 것을 하는 도중

소셜 로그인은 아니지만 발급 받은 access token을 header에 담아서 보내주는 것을 하는 도중

java.lang.IllegalArgumentException: Cannot pass null or empty values to constructor

at org.springframework.util.Assert.isTrue(Assert.java:121) ~[spring-core-5.3.28.jar:5.3.28]

at org.springframework.security.core.userdetails.User.<init>(User.java:110) ~[spring-security-core-5.7.9.jar:5.7.9]

at org.springframework.security.core.userdetails.User.<init>(User.java:87) ~[spring-security-core-5.7.9.jar:5.7.9]

at com.example.project1.config.jwt.JwtProvider.getAuthentication(JwtProvider.java:231) ~[classes/:na]

at com.example.project1.config.jwt.JwtAuthenticationFilter.doFilter(JwtAuthenticationFilter.java:62) ~[classes/:na]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:223) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:112) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:82) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:221) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:186) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:354) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:267) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.RequestContextFilter.doFilterInternal(RequestContextFilter.java:100) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:117) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.invoke(ApplicationDispatcher.java:661) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.processRequest(ApplicationDispatcher.java:427) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.doForward(ApplicationDispatcher.java:357) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.forward(ApplicationDispatcher.java:294) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.custom(StandardHostValve.java:373) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.status(StandardHostValve.java:237) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.throwable(StandardHostValve.java:319) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.invoke(StandardHostValve.java:164) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.valves.ErrorReportValve.invoke(ErrorReportValve.java:93) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardEngineValve.invoke(StandardEngineValve.java:74) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.connector.CoyoteAdapter.service(CoyoteAdapter.java:343) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.http11.Http11Processor.service(Http11Processor.java:390) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.AbstractProcessorLight.process(AbstractProcessorLight.java:63) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.AbstractProtocol$ConnectionHandler.process(AbstractProtocol.java:926) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.net.NioEndpoint$SocketProcessor.doRun(NioEndpoint.java:1791) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.net.SocketProcessorBase.run(SocketProcessorBase.java:52) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1191) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:659) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at java.base/java.lang.Thread.run(Thread.java:829) ~[na:na]

2023-07-22 18:49:55.024 ERROR 11616 --- [nio-8080-exec-6] o.a.c.c.C.[Tomcat].[localhost] : Exception Processing ErrorPage[errorCode=0, location=/error]

java.lang.IllegalArgumentException: Cannot pass null or empty values to constructor

at org.springframework.util.Assert.isTrue(Assert.java:121) ~[spring-core-5.3.28.jar:5.3.28]

at org.springframework.security.core.userdetails.User.<init>(User.java:110) ~[spring-security-core-5.7.9.jar:5.7.9]

at org.springframework.security.core.userdetails.User.<init>(User.java:87) ~[spring-security-core-5.7.9.jar:5.7.9]

at com.example.project1.config.jwt.JwtProvider.getAuthentication(JwtProvider.java:231) ~[classes/:na]

at com.example.project1.config.jwt.JwtAuthenticationFilter.doFilter(JwtAuthenticationFilter.java:62) ~[classes/:na]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:223) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:112) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:82) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:346) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:221) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:186) ~[spring-security-web-5.7.9.jar:5.7.9]

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:354) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:267) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.RequestContextFilter.doFilterInternal(RequestContextFilter.java:100) ~[spring-web-5.3.28.jar:5.3.28]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:117) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:102) ~[spring-web-5.3.28.jar:5.3.28]

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:178) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:153) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.invoke(ApplicationDispatcher.java:661) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.processRequest(ApplicationDispatcher.java:427) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.doForward(ApplicationDispatcher.java:357) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.ApplicationDispatcher.forward(ApplicationDispatcher.java:294) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.custom(StandardHostValve.java:373) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.status(StandardHostValve.java:237) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.throwable(StandardHostValve.java:319) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardHostValve.invoke(StandardHostValve.java:164) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.valves.ErrorReportValve.invoke(ErrorReportValve.java:93) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.core.StandardEngineValve.invoke(StandardEngineValve.java:74) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.catalina.connector.CoyoteAdapter.service(CoyoteAdapter.java:343) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.http11.Http11Processor.service(Http11Processor.java:390) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.AbstractProcessorLight.process(AbstractProcessorLight.java:63) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.coyote.AbstractProtocol$ConnectionHandler.process(AbstractProtocol.java:926) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.net.NioEndpoint$SocketProcessor.doRun(NioEndpoint.java:1791) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.net.SocketProcessorBase.run(SocketProcessorBase.java:52) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1191) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:659) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61) ~[tomcat-embed-core-9.0.76.jar:9.0.76]

at java.base/java.lang.Thread.run(Thread.java:829) ~[na:na]

이런 에러가 발생합니다....

보니까

public Authentication getAuthentication(String token) {

// 토큰 복호화 메소드

Claims claims = parseClaims(token);

log.info("claims in JwtProvider : " + claims);

if(claims.get("auth") == null) {

throw new RuntimeException("권한 정보가 없는 토큰입니다.");

}

Object auth = claims.get("auth");

log.info("auth in JwtProvider : " + auth);

// 클레임 권한 정보 가져오기

List<String> authorityStrings = (List<String>) claims.get(AUTHORITIES_KEY);

Collection<? extends GrantedAuthority> authorities =

authorityStrings.stream()

.map(SimpleGrantedAuthority::new)

.collect(Collectors.toList());

// UserDetails 객체를 만들어서 Authentication 리턴

UserDetails principal = new User(claims.getSubject(), "", authorities);

return new UsernamePasswordAuthenticationToken(principal, token, authorities);

}

여기서 오류가 생기는거 같습니다. log.info("auth in JwtProvider : " + auth); 찍으면 auth in JwtProvider : [ROLE_USER] 이렇게 나옵니다

답변을 작성해보세요.

0

정수원

지식공유자2023.07.24

유요한 님께서 질의하신 질문들은 본 강의에서 다루고 있는 주제라기 보다는 응용 관점에서 나오는 여러 경우에 대한 문제들입니다. 질문의 범위가 강의 주제보다 크기 때문에 일일히 답변을 드리기가 어렵습니다.

저도 가능한 질문의 범위를 고려하지 않고 답변하는 편이지만 해당 질문은 강의 주제의 범위를 많이 넘어서는 것 같습니다.

그리고 질문이 요약되지 않아서 제가 질문의 의도를 정확하게 파악하는 것도 쉽지 않습니다.

가능한 강의에서 설명하고 있는 내용이나 예제중에 이해가 안되거나 추가 질문을 주시면 최대한 답변 드리도록 하겠습니다.

답변 1