-

질문 & 답변

카테고리

-

세부 분야

보안

-

해결 여부

해결됨

[실습3-2] OS Command Injection 공격을 통한 Reverse-Shell 실습

20.10.15 00:00 작성 조회수 245

1

안녕하세요!

[질문 1]

강의 "[실습3-2] OS Command Injection 공격을 통한 Reverse-Shell 실습"

4분30초에 보면

nc.exe파일을 C:\APM_Setup\htdocs 경로에 복사 하는데,

강의 내용에는 nc.exe파일은 vmwar-윈도우 가상환경에서 다운로드를 하는거까지는 알겠는데 nc.exe파일 복사를 가상환경이 아닌 실제서버경로에 복사를 하는건가요?

vmwar-윈도우 가상환경에는 APM_Setup 설치하지 않고, 강의대로 실제서비스에 설치하여 진행했는데 햇갈려 문의드립니다.

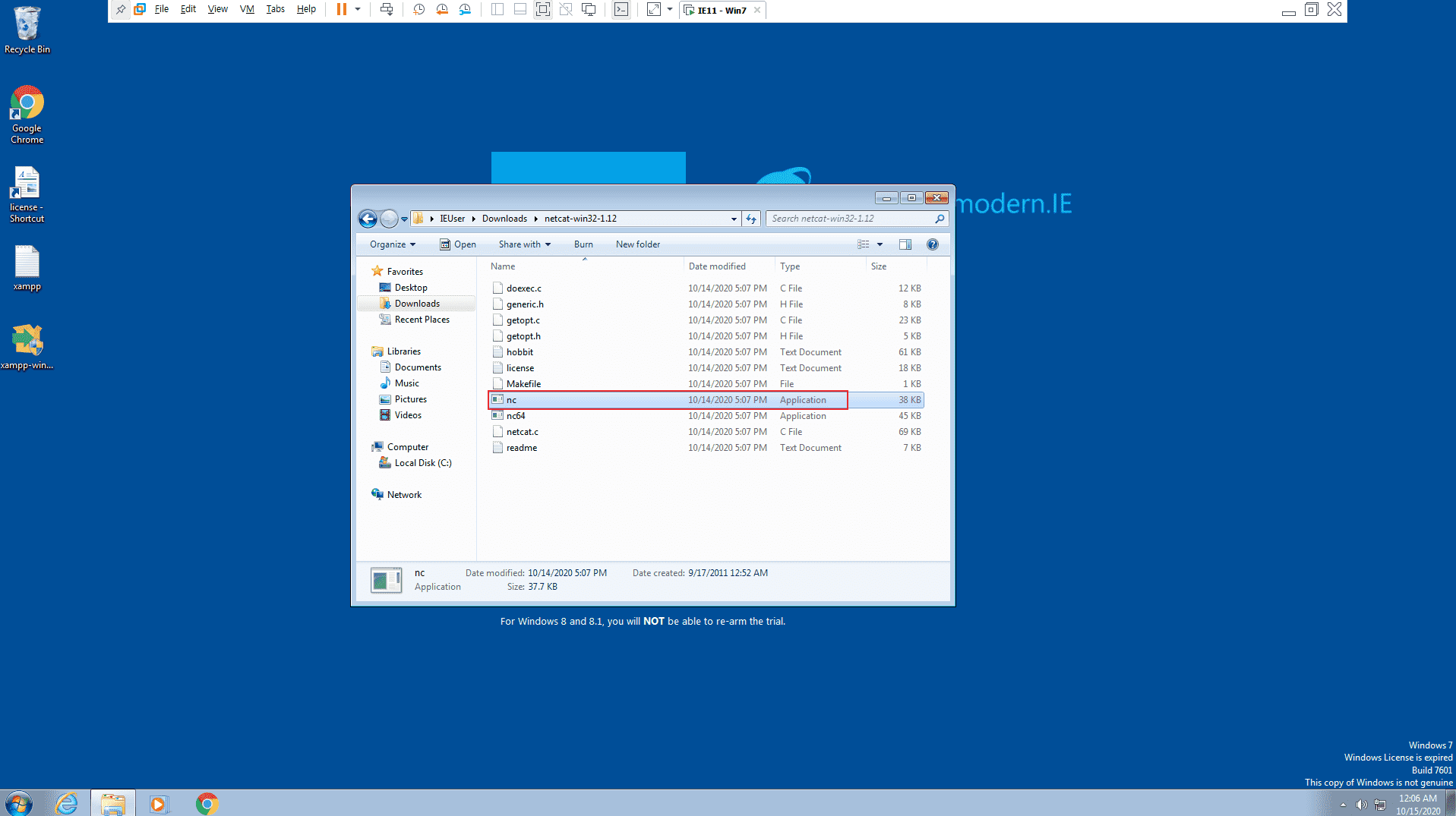

그림1-1 가상환경 Netcat 다운로드

[질문2]

실서버에 nc.exe파일을 붙여 넣는거라면,

붙여넣기를 해봤는데 안되더라구요...

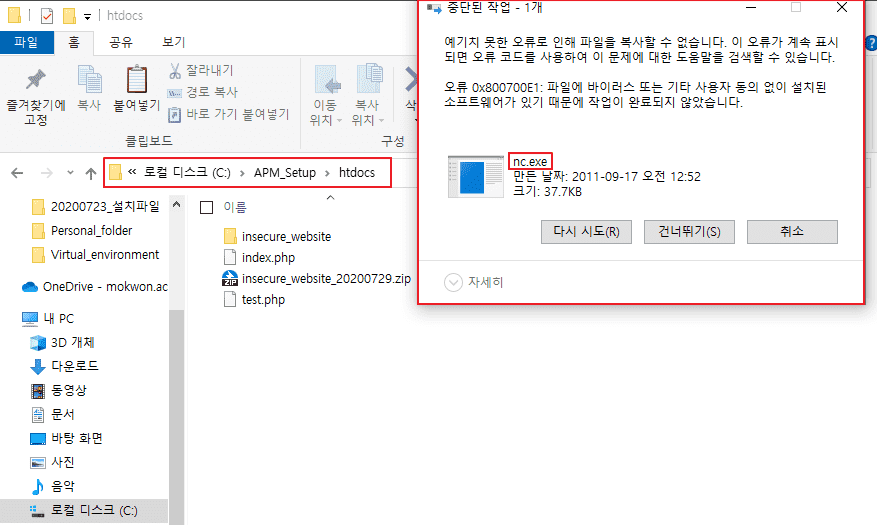

그림1-2 가상환경 nc.exe 파일을 실제서비스 경로에 붙여넣기

[질문3}

가상환경을 공격자 서버로 설정하신건가요??

웹 개발자와 정보보안 입문자가 꼭 알아야 할 웹 해킹 & 시큐어 코딩

[실습3-2] OS Command Injection 공격을 통한 Reverse-Shell 실습

강의실 바로가기

답변을 작성해보세요.

0

크리핵티브

지식공유자2020.10.15

안녕하세요. 질문에 대한 답변 드리겠습니다.

[질문1에 대한 답변]

공격자 PC에도 동일하게 APMSetup 설치를 통한 웹 서버 세팅 후 해당 경로에 nc.exe를 올려서 "http://해커ip/nc.exe"를 접속할 경우 다운로드가 되도록 하는 시나리오 였습니다.

=> 이부분은 제가 설명이 부족하였던 것 같습니다. 죄송합니다.

[질문2에 대한 답변]

아마도 백신 때문인 것 같습니다. 아래의 링크 확인을 통해 해결이 가능할 것 같습니다.

https://emfls.tistory.com/entry/%EC%98%A4%EB%A5%98-0x800700E1-%ED%8C%8C%EC%9D%BC%EC%97%90-%EB%B0%94%EC%9D%B4%EB%9F%AC%EC%8A%A4-%EB%98%90%EB%8A%94-%EA%B8%B0%ED%83%80-%EC%82%AC%EC%9A%A9%EC%9E%90-30%EC%B4%88-%ED%95%B4%EA%B2%B0%EB%B2%95

[질문3에 대한 답변]

가상 환경을 공격자 서버 윈도우 7으로 구성하고 호스트 PC가 공격 대상의 웹 서버 입니다.

헷갈리게 해드려 죄송합니다.ㅠ

답변 1