-

질문 & 답변

카테고리

-

세부 분야

보안

-

해결 여부

해결됨

톰캣 매니저를 통한 WAR 디플로이 실습에서 궁금한 점이 있습니다

23.01.04 22:31 작성 조회수 248

1

안녕하세요! 크리핵티브님

항상 좋은 강의 올려주셔서 감사합니다ㅎㅎ

톰캣 매니저를 통한 WAR 디플로이 실습 중 궁금한 점이 생겼는데요

영상에서는 이미 웹 루트 디렉토리(/webapps/ROOT/)에 cmd.jsp파일이 올라간 상태로 crehack.war 파일을 디플로이 하셨는데 이 war파일을 디플로이하고 생성된

127.0.0.1:8080/crehack/cmd.jsp 해당 주소에 접근해서 명령어를 치면

127.0.0.1:8080/cmd.jsp로 리다이렉션이 됩니다.

이렇게 되면 war파일을 디플로이하면서 생성된 웹쉘 파일을 사용하는게 아니라 그냥 웹 디렉토리에 원래 올라가있던 웹쉘을 사용하는걸로 이해가 됩니다...

그래서 그런지 웹 디렉토리(/webapps/ROOT/)에 웹쉘이 없는채로 war파일을 디플로이해서 생성된 웹쉘에서 명령어를 검색하면

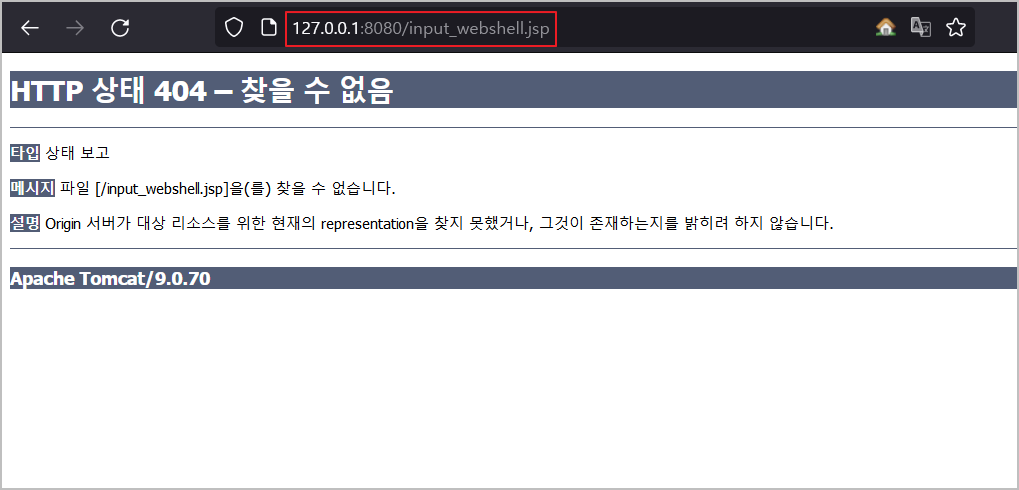

127.0.0.1:8080/cmd.jsp로 리다이렉션되어 404에러 페이지가 출력됩니다.

톰캣 매니저를 통한 WAR파일을 디플로이하는 취약점의 전제조건에는 웹디렉토리에 웹쉘 파일이 올라가 있어야하는 건가요?

답변을 작성해보세요.

1

크리핵티브

지식공유자2023.01.05

안녕하세요.

영상에 문제가 있었네요.

crehack.war를 디플로이를 하면 /crehack/cmd.jsp로 접근을 하는게 맞습니다.

영상 내에서는 실습 코드에 action 속성의 문제가 있었던 것으로 보입니다.

수강생 분께서는 /war명/input_webshell.jsp 로 접근을 하시면됩니다.

jealousy

질문자2023.01.06

안녕하세요! 바쁘실텐데 답변 감사합니다😊👍

업로드 수업을 들으며 만들었던 웹쉘로 명령어 할때는 자꾸 "/war명/input_webshell.jsp"로 리다이렉션 되어 없는 파일을 찾아 404 디폴트 에러페이지가 출력되었었는데 크리핵티브님 답변을 보고 구글에서 검색해서 찾은 웹쉘로 다시 시도하니 정상적으로 명령어 사용이 가능 했습니다. 감사합니다~!

답변 1