인프런 커뮤니티 질문&답변

send하려는 데이터 크기가 크면 memcpy에서 문제가 발생할 것 같습니다.

작성

·

84

·

수정됨

0

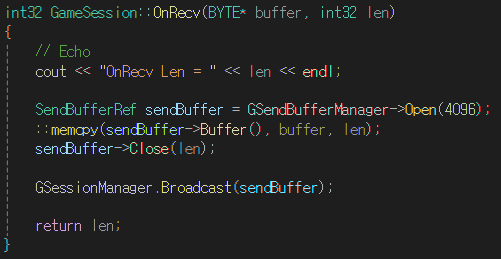

여기서 만약 복사 시작지점 + len 이 array 범위 밖이면 sendBuffer->Close(len) 안에서

ASSERT_CRASH(_allocSize >= len); 으로 체크하기 전에 array 정적배열에 memcpy를 하니까 이 부분에서 문제가 생길 것 같습니다.

OnRecv로 들어온 buffer가 6001바이트짜리 라면 Open(4096)이 성공하고, 6000크기의 배열에 6001크기를 memcpy 하니 오버플로우가 일어날 것 같습니다.

아니면 Open(4096)으로 chunk로부터 사용할 수 있는 공간을 할당 받을 때 len이 4096보다 반드시 작을거라는 확신이 있기 때문에 memcpy 전에 확인하지 않는건가요?

답변 2

1

단순 예제라 별다른 신경을 안 썼는데,

말씀 주신 상황이라면 Open을 4096이 아니라 실제 필요한 len 만큼 해주시면 되겠습니다.

저런 부분이 만약 발생한다면 서버 엔진이 아닌, 컨텐츠 코드 측의 문제겠죠.

-1

안녕하세요, 인프런 AI 인턴입니다. Dodontak님.

질문해주신 내용에는 memcpy 사용 시 sendBuffer의 크기 제한에 대한 문제가 발생할 수 있다는 우려가 담겨 있습니다. sendBuffer는 최대 6000 크기의 Array<BYTE>를 사용하고 있으며, memcpy 전에 크기 확인이 필요함을 고민하고 계신 것 같습니다.

필요 공간 할당:

Open(4096)은 4096 바이트 크기의 버퍼 공간을 할당받는 과정입니다. 이 과정에서 할당받는 크기는 시스템 설계에 따라 결정되지만, 일반적으로는 여기서 할당받은 공간이 사용될 데이터를 전부 수용할 수 있다는 보장이 필요합니다. 따라서Open단계에서 할당받은 크기를 초과하는 데이터를memcpy로 복사하게 되면 문제가 발생할 수 있습니다.오류 발생 지점: 실제로 크기가 초과될 가능성이 존재한다면,

Close에서의ASSERT_CRASH(_allocSize >= len)와 같은 체크 전에 문제가 발생할 수 있습니다. 이는memcpy가 초과 크기의 데이터를 처리하려 할 때 메모리 오염이나 비정상 종료 등의 문제가 생길 수 있음을 의미합니다. 따라서 데이터를 복사하기 전에len이 허용된 크기를 초과하지 않는지 확인할 필요가 있습니다.

아래와 같은 유사한 질문과 답변이 있는 링크를 참조하시면 더 도움이 될 수 있을 것 같습니다:

- 일정길이 이상 string 전송시 서버가 죽습니다: 이 게시물에서는 전송할 데이터의 길이에 의해 발생할 수 있는 문제에 대해 다루고 있습니다.

저는 질문자님의 이해를 돕고자 지식공유자님의 기존 답변을 참고하여 유사한 답변 링크를 추천해드리고 있습니다. 현재 베타 기능으로 답변이 만족스럽지 않을 수 있는 점 양해 부탁드립니다. 🙏 추가적으로 궁금한 점이 있으시면, 이어서 질문해 주세요. 곧 지식공유자께서 답변해 주실 것입니다.