Web開発者と情報セキュリティの入門者が必ず知っておくべきWebハッキング&セキュアコーディング

crehacktive

情報セキュリティ入門者とWeb開発者のためのWebハッキング入門講義!今回の講義をはじめ、Webハッキングを楽しく始めましょう!

Basic

Penetration Testing, Injection

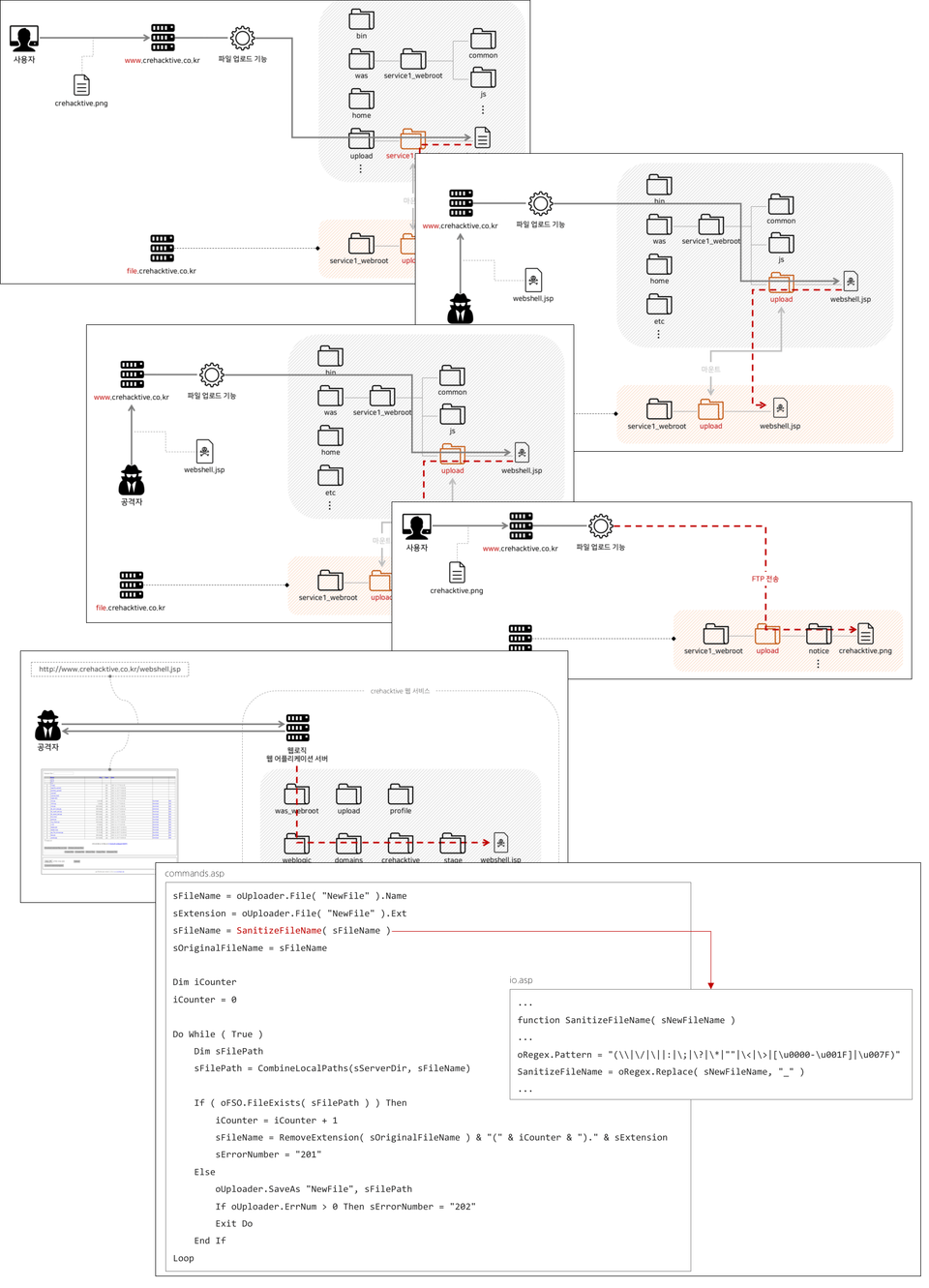

ウェブハッキングの最終兵器!ファイルアップロード脆弱性攻撃手法!パート1に続き、パート2「第3弾」の教育では、より高度な上級手法について取り上げます。

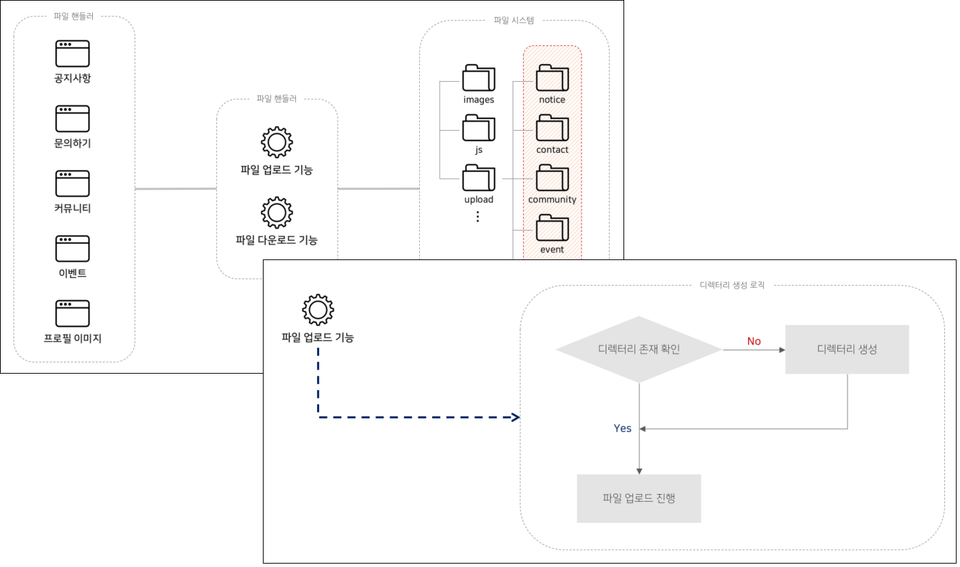

さまざまな環境への理解

さまざまな環境での Web シェル アップロード攻撃方法

ファイルアップロードの脆弱性、高度な技術まで!

どこでも見づらい核心をお届けします。

ファイルアップロードの脆弱性攻撃で最も重要な内容である、従来知られている方法とまったく異なるアプローチの攻撃プロセスについて詳しく扱う教育であり、攻撃の基礎知識から実務で使用される迂回技術と実務事例分析、そして様々な対応方案とセキュアコーディングを学ぶことができます。以後行われる教育の基本となる必須教育です。

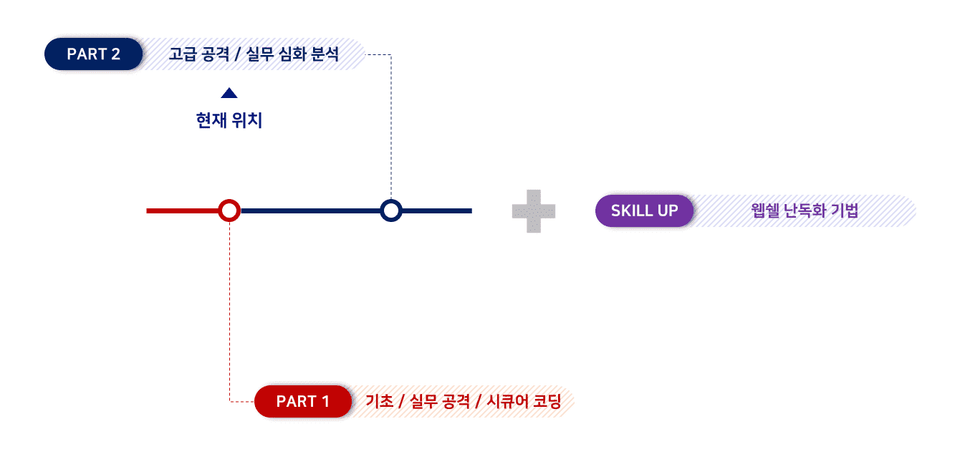

PART(1)で扱われていない高度な攻撃手法とWebファイアウォール(Web Application Firewall)バイパス技術を教育し、実務環境で使用されたテクニカルな手法を実習を通じて分析する教育です。

今日のWeb環境では、Webシェル検出ソリューションを使用しているところが徐々に増えています。そのため、実務者にとっては必須の教育になります。

ファイルアップロードの脆弱性講義を完了する最後の部分!

本講義は、「模擬ハッキング実務者が知らせる、ファイルアップロードの脆弱性攻撃技術と実務事例分析:PART 1」講義の次の編「Part 2」講義です。

ファイルアップロードの脆弱性攻撃パート2は合計3つに分かれており、各トピックは次のとおりです。

本講義は第2部の「3編」で、「様々な実務環境での攻撃方法論」に関するテーマを取り上げます。

クリ核Webハックシリーズを聴いています。

今日、Webハッキングを学ぶためのさまざまなルートがあります。 Inflearnのようなオンラインレッスンプラットフォーム、オフラインレッスンを聞くことができる学園、検索エンジンなど、私たちがよく見ているルートでは、ほとんどの一般的なコンテンツを中心に扱います。

しかし、本講義は異なります。 「どこでも聞けない内容」と自負します!

💡本講義はPart 2の3編で、 「様々な実務環境での攻撃方法論」を取り上げます。

JEUSとWebSphereで発生したディレクトリ解析の脆弱性について詳しく説明し、その脆弱性が今日なぜ脅威であるか、そしてどのように攻撃できるのかについての攻撃方法を詳しく説明します。 (IBM WebSphere CVE-2020-4163)

その他、さまざまな環境やケースについて詳しく見てみましょう。

「ファイルアップロードの脆弱性第2部」は、さまざまな環境に対するファイルアップロードの脆弱性攻撃を成功させるための3つの講義で構成されています。しかし、正解を教えてくれる講義ではありません。この講義を受講しても、すべての環境でファイルアップロードの脆弱性攻撃に成功するわけではありません。

本講義の目標は正解を知らせるのではなく、視点を広げてくれる講義です。さまざまな環境で脆弱性が発生する可能性があることを学習すると、「ああ、これも試してみることができますね!」という覚醒を得ることになり、さらに今後の診断にも様々な環境が存在することを「知って」分析できます。これを知って分析することと知らず、分析することは天と地の違いです。

今回の講義を通じて、ウェブハッキングの視点を確実に正し、より高いレベルであなたの実力を引き上げることができる基礎を固めることを願っています!

Q. 講義受講前に知っておくべき知識はありますか?

「ファイルアップロードの脆弱性」について理解しておく必要があります。さらに、 パート1で取り上げていることを知っていなければ、スムーズにパート2を受講することができるようです。もちろん、「ファイルアップロードの脆弱性」に対する理解度が高い方は受講に問題にならないようです。

Q. 受講対象者はどうなりますか?

なるべく「実務者」の方が受講されることをお勧めします。あるいはウェブハッキングについての理論を十分に学んだ方、就職準備生の方も受講できます。

Q. 「ファイルアップロードの脆弱性攻撃 Part 1」を必ず受講する必要がありますか?

受講することをおすすめします。ファイルアップロードの脆弱性について理解していても、パート1の理解がない場合は、パート2の内容のうち理解できない部分があります。そのため、実務者の方でも、パート1を先に受講してからパート2を受講することをお勧めします。

Q. Part 2が3編に分かれていましたが、すべて受講しなければなりませんか?

必ず3便全て受講する必要はありません。しかし、様々な実務環境に対する攻撃方法論を知りたい場合は、3本すべて受講していただくことを「積極的」お勧めします。

Q. Part 2は3編順に受講しなければなりませんか?

ぜひそんな必要なく、欲しいものを中心に先に受講してもいいです。ただし、3編の講義を順番に製作したため、どうしても順次受講することが流れ上良いと判断されます。

このレッスンでは、Web技術とWebハッキングの理解がある状態で受講することをお勧めします。そして、Cree核のWebハッキング講義シリーズの中で、「ファイルダウンロードの脆弱性攻撃」、「ファイルアップロードの脆弱性攻撃Part 1」の講義を最初に受講することをお勧めします。

学習対象は

誰でしょう?

実務で模擬ハッキングや脆弱性診断を行っている実務者

就職準備生

前提知識、

必要でしょうか?

ウェブ技術

Web ハッキングの基礎

ファイルダウンロード脆弱性知識

ファイル アップロードの脆弱性に関する知識

26,930

受講生

1,484

受講レビュー

508

回答

4.9

講座評価

18

講座

こんにちは、クリーハクティブ(crehacktive)です。

長年にわたり様々なウェブサービスを診断・研究してきた経験を活かし、実務ですぐに活用できる知識をInflearn(インフラン)プラットフォームで共有しています。

そして、ウェブハッキングの基礎を体系的に扱った『クリハクティブの一冊で終わらせるウェブハッキングバイブル』を執筆しました。基礎が不足している方には、この本で学習を始めることをお勧めします。

メール : crehacktive3@naver.com

全体

25件 ∙ (2時間 58分)

4. 背景

04:02

6. ディレクトリ解析の脆弱性

05:26

7. 攻撃プロセス

01:34

8. 前提条件成立確認

17:06

9. 帯電制条件

02:33

10. 脆弱性の存在を確認する

04:58

11. 攻撃(1)

02:01

12. 攻撃(2)

05:28

13. 脆弱性の活用

03:23

14. 対応策

03:26

全体

2件

¥5,406

知識共有者の他の講座を見てみましょう!

同じ分野の他の講座を見てみましょう!