![[에듀윌 화이트해커] 해킹을 활용한 사이버 범죄추적(OSINT)강의 썸네일](https://cdn.inflearn.com/public/courses/330474/cover/dcce6b36-ed1b-48f0-a42b-3cd4fa477dc0/330474-eng.png?w=420)

[에듀윌 화이트해커] 해킹을 활용한 사이버 범죄추적(OSINT)

에듀윌학습도우미

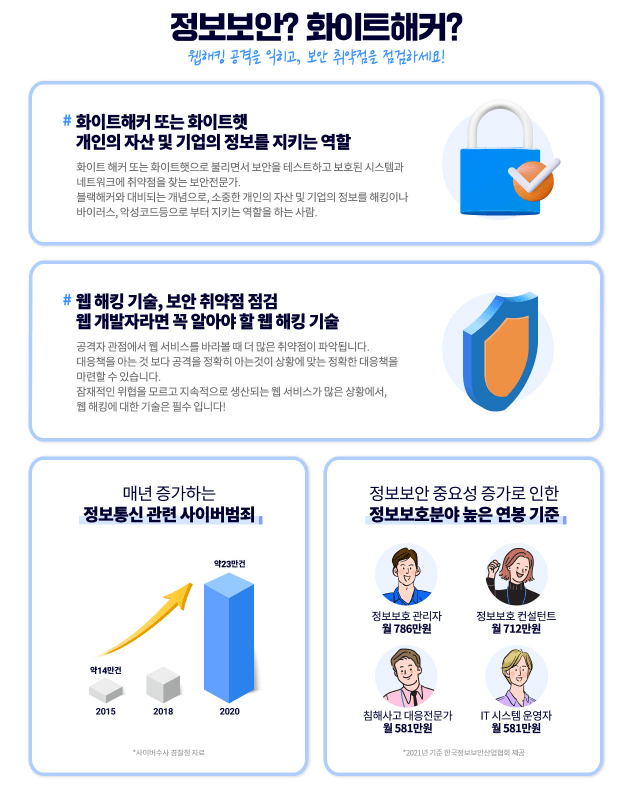

OSINT(Open Source Intelligence)는 ‘공개된 출처’라는 의미의 Open Source와 군(Military)의 정보 수집을 위한 첩보활동에서 유래된 Intelligence가 합쳐져 탄생한 용어로 딥웹, 다크웹, 오픈웹, SNS 등 공개된 출처로부터 정보를 수집하는 전반적인 과정을 의미합니다.

초급

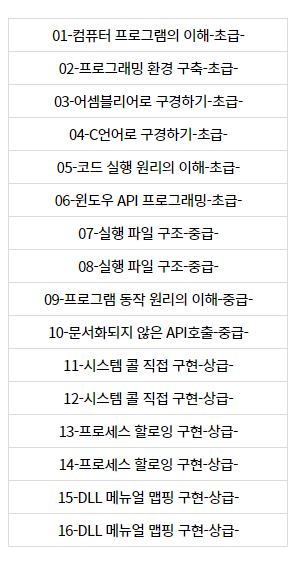

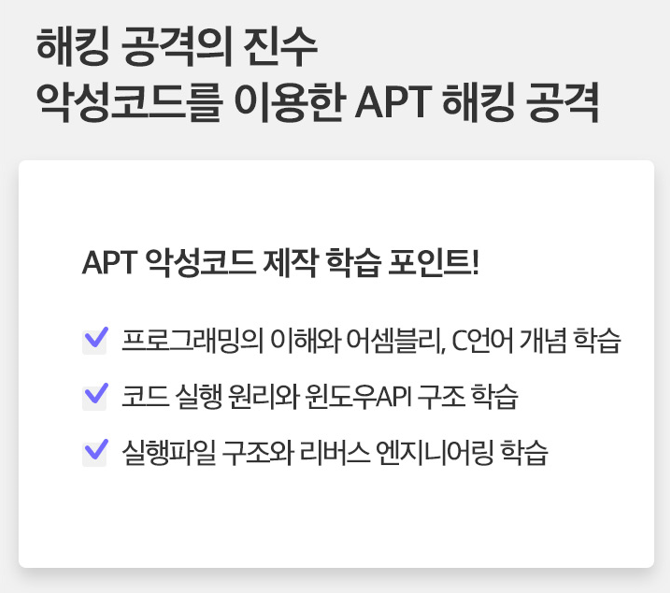

APTマルウェア制作技術は、基本的なマルウェア制作ではなく、高度な(上位)マルウェア製作を行うことで、ワクチンバイパスや情報セキュリティ侵害攻撃技術の基本的なコードプロセスを製作する過程です。ハッキングの不可欠な要素、APTをお見逃しなく!

C言語でマルウェアを作る

プログラムの動作原理の理解

プロセスハロイングの実装

システムコールの直接実装

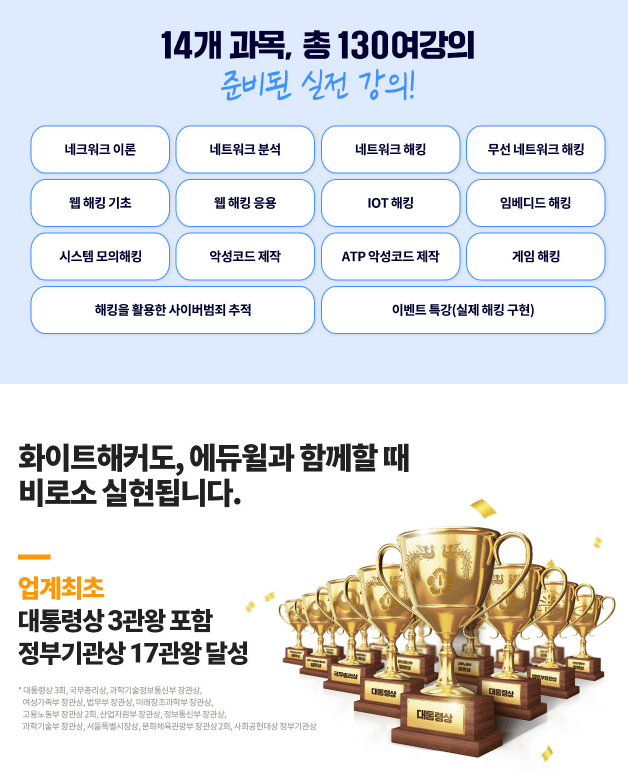

エデュウィルが紹介するホワイトハッカー養成過程!

📢受講前に確認してください!

「ホワイトハッカー」コースの科目を紹介します:)

APT(Advanced Persistent Threat)

個人および政府機関または企業に対する継続的なハッキングの試みを通じて、個人情報や重要データを漏洩する形の攻撃を意味します。

もう少し簡単に話してみると、ハッカーが特定のターゲットを決めておき、計画的アプローチ後一定時間守ってよりセキュリティの脆弱なタイミングですべてのデータを流出していくのです。

最近、電子メール、USB、スマートフォン、マンガンデータ伝送システムなど、さまざまな経路を通じて外部から流入できるファイルの経路や被害事例が増えています。今、韓国も小さなUSB一つで国家基盤施設やすべての個人情報、機密がハッカーに奪取されることを見落とすべきではない状況でもあります。また、マルウェア、APT攻撃は外部から流入した実行ファイルを実行するだけでなく、マルウェアを含む文書を開くだけでも感染となります。ランサムウェアが代表的です。

このようにマルウェア、APT攻撃はますます緻密でインテリジェントに進化しています。個人、機関/企業だけでなく国家もその攻撃対象となっており、これに対する遮断管理が非常に必要です。この講義では、実際のAPTマルウェアをどのように制作するのか、そしてどのようにハッキングに使用されるのか、実習を通じて攻撃してみることで習得できるようになります。

攻撃を行うことを知らなければ、脆弱性を見つけて対応/遮断する能力が育てられます!

📢の注意事項を確認してください!

Q. 非専攻者も従うことができますか?

はい、もちろん可能です。但し学習に必要な選手の知識がありますので、下段の「選手知識」の項目をぜひご確認ください!

学習対象は

誰でしょう?

情報セキュリティ会社に勤務する方

情報セキュリティ学科に在学中の方

ハッキングを学びたい方

前提知識、

必要でしょうか?

高度な(上位)マルウェアハッキングプロセスで、初級以上のハッキングとマルウェアの製作方法を知っておく必要があります。

全体

18件 ∙ (14時間 53分)

講座資料(こうぎしりょう):

全体

9件

4.6

9件の受講レビュー

受講レビュー 1

∙

平均評価 5.0

受講レビュー 2

∙

平均評価 4.5

受講レビュー 1

∙

平均評価 5.0

受講レビュー 5

∙

平均評価 4.8

受講レビュー 6

∙

平均評価 5.0

¥21,814

知識共有者の他の講座を見てみましょう!

同じ分野の他の講座を見てみましょう!