웹 개발자와 정보보안 입문자가 꼭 알아야 할 웹 해킹 & 시큐어 코딩

크리핵티브

정보보안 입문자와 웹 개발자 분들을 위한 웹 해킹 입문 강의! 본 강의를 시작으로 웹 해킹을 재미있게 시작해보세요!

초급

모의해킹, 인젝션

먼저 경험한 수강생들의 후기

5.0

qwerty

확실히 파트2가 심화적인 느낌이 강합니다. 그리고 환경 구축이 완료되니까 재밌네요 제가 파트1 수강평에서도 남겼었지만 강의 질과 학습내용은 이분이 국내 원탑이시긴 합니다. 아는 것이 많다고 가르치는 것도 잘하지는 않죠 그렇게 잘 알려지지 않은 분들중에서도 국내엔 일타강사이신 천재분들이 몇분 계신데 웹해킹 분야에선 이분이 그런 분이신듯 합니다. 웹해킹은 그냥 이분 영상으로 취업준비 마쳐도 될듯 싶어요 남은 강의도 마저 다 본 다음 파트1 2회독 하고 파트2도 2회독 해보겠습니다.

5.0

sim_sw

좋았습니다.

5.0

yjin0034

SQL 인젝션에 대한 다양한 응용 개념, 실습을 상세하게 배울 수 있었습니다. 실무에도 굉장한 도움이 되었어요

SQL Injection 응용 공격 기법

SQL Injection 고급 공격 기법

New Blind-Based SQL Injection

어디에도 없던 SQL 인젝션 고급/응용 공격 기법!

모의해킹 공격의 새로운 방향을 제시해드려요.

이전 강의 Part(1)은 공격에 대한 기초와 원리 그리고 공격의 핵심 이론 및 실습에 대한 강의였다면, 본 강의는 SQL Injection 공격의 테크닉적 부분을 다룹니다. 따라서 Part(1)은 본 강의의 뼈대가 되는 강의로, 먼저 Part(1) 강의를 수강하신 다음 Part(2) 강의를 듣는 것을 추천드립니다.

아래 항목에 해당된다면, 본 강의를 통해 시~원하게 해결이 가능합니다!

본 강의에서는 기존에 알려진 공격 기법도 다루지만, 잘 알려진 공격 기법이 아닌 직접 연구를 통해 알아낸 기법에 대한 것도 다루고 있습니다. 바로 Blind-Based SQL Injection 공격에 대한 새로운 방향을 제시하는 공격 기법입니다!

이 공격 기법을 통해 기존에 알려진 공격 기법보다 어떻게 더욱 빠르고 효과적으로 데이터를 조회할 수 있는지에 대해서도 강의에서 다루고 있습니다!

그래서... 실무자들은 반드시 이 강의를 들어야겠죠!?

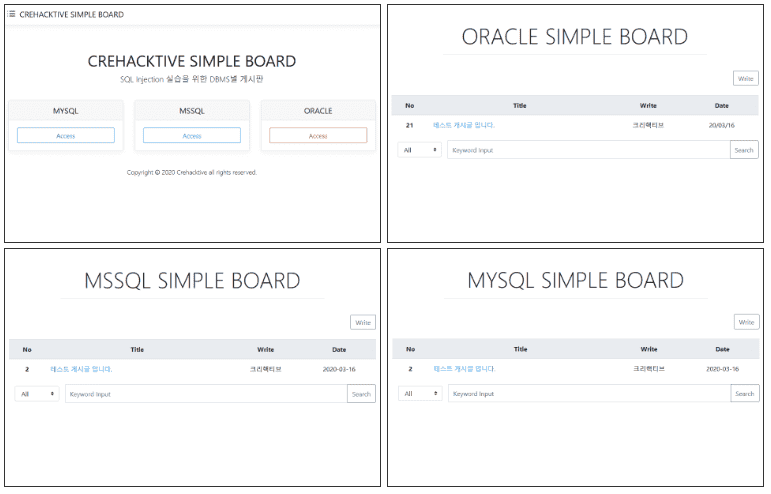

PHP-MYSQL, PHP-MSSQL, PHP-ORACLE 기반의 실습 게시판을 제공해드리며, 이를 통해 다양한 DBMS별 SQL Injection 실습이 가능합니다.

Q. Part(1) 강의를 수강하지 않았는데 Part(2) 강의를 이해할 수 있을까요?

A. Part(1) 강의를 반드시 수강하시는 것을 추천드립니다. 그리고 SQL Injection 공격에 대한 이해가 충분히 된 상태에서 해당 강의를 듣는 것을 추천드립니다. 만약 Part(1) 수강은 하지 않았지만 SQL Injection 공격에 대한 지식이 충분히 있다면 Part(2) 수강에 큰 문제는 없지만, 사용되는 명칭이나 모르는 내용이 있을 수 있으니 되도록 Part(1) 강의를 수강하시는 것을 추천드립니다.

Q. 실무에서 바로 적용할 수 있는 공격 기술인가요?

A. 예, 당연합니다! 바로 적용할 수 있으며 기존 기술보다 더 효율적으로 공격이 가능합니다.

Q. 대응방안에 대한 내용도 있나요?

A. 아니요, 없습니다. 대응방안에 대한 부분은 Part(1) 강의를 참고하시면 됩니다.

※ 본 교육 PPT에는 네이버에서 제공한 나눔글꼴이 적용되어 있습니다.

학습 대상은

누구일까요?

SQL Injection 기본기가 갖추어진 분

SQL Injection 공격에 대해 자신있는 분

SQL Injection 공격에 대해 더 자세하게 알고 싶은 분

SQL Injection 공격을 더 빠르게 하고 싶으신 분

선수 지식,

필요할까요?

SQL 기본 문법

SQL Injection 기본 지식

SQL Injection 공격에 대한 이해

26,924

명

수강생

1,483

개

수강평

508

개

답변

4.9

점

강의 평점

18

개

강의

안녕하세요, 크리핵티브입니다.

다년간 다양한 웹 서비스를 진단하고 연구한 경험을 바탕으로, 실무에 바로 적용 가능한 지식을 인프런 플랫폼에서 공유해오고 있습니다.

그리고 웹 해킹 기초를 체계적으로 다룬 『크리핵티브의 한 권으로 끝내는 웹 해킹 바이블』을 집필했습니다. 기초가 부족한 분들께는 이 책으로 학습을 시작하실 것을 권합니다.

『크리핵티브의 한 권으로 끝내는 웹 해킹 바이블』 저자

이메일 : crehacktive3@naver.com

전체

85개 ∙ (14시간 43분)

해당 강의에서 제공:

24. 정리

04:52

전체

28개

4.8

28개의 수강평

월 ₩33,000

5개월 할부 시

₩165,000