ハッキング入門から中級まで、一度に学ぶシステムハッキング&リバーシング

knockOn

初めてハッキングを学ぶ人のための完成型カリキュラム。 入門から中級レベルまで、一つの講義で完結します。

초급

System Hacking, security training

セキュリティアナリストとして業務を遂行するために必要な基本的な知識と実習を通して、インシデント分析訓練を行う実習中心の講義です。企業の侵入対応及び分析業務に必要な実務観点からのインシデント分析方法を、共に見ていきます。

受講生 491名

セキュリティインシデントの発生原因を分析する方法がわかるようになります。

サイバーセキュリティの脅威に対応するためのセキュリティソリューションについて学びます。

セキュリティインシデントの分析過程を実習できます。

プロセキュリティアナリストの実務の花!

侵害事故分析、実習で身につけてみてください。

💡侵害事故とは?

サイバー侵害事故が発生した場合、企業は迅速に被害の範囲を把握し、事故の収拾を通じてビジネスへの影響を最小限に抑える必要があります。業界が要求する法令またはコンプライアンスのために必要な活動が欠落している場合は、関連する法律または規制による罰則または追加の履行が発生する可能性があります。ビジネスへの影響を最小限に抑えるため、企業のセキュリティチームや広報チーム、法務チームなど全社的に事故対応に集中します。企業は、セキュリティ事故が発生した場合に対応するために必要な必須活動を模擬訓練を通じて年間または四半期ごとの訓練を行います。

セキュリティアナリストは、企業や組織に侵害事故が発生した場合、または法的問題が発生した場合に事故分析業務を行います。さまざまな原因で発生するシステム異常現象の原因を把握するには、このような問題状況を区別する能力が必要です。特に、外部人の侵入や内部役員による侵害事故が発生した場合、事故分析を通じてシステムの被害状況および侵害原因分析業務を遂行しなければならないのがセキュリティアナリストの役割です。

企業の事故被害を分析し、事故が再発しないように対応策を導き出すためには、正確な事故原因を分析することが最も重要です。しかし、実際に事故分析過程を経験する場合は、非常にまれで難しいことでもあります。

「ビッグルート」という用語は通常、問題や状況の複雑さを強調するために使用されます。 「ビッグルート」は、問題の根が大きく複雑であることを意味します。これは、問題が単純な原因や要因に限定されず、さまざまな要因が複雑に絡み合っていることを示しています。

高度化されたサイバー攻撃による侵害事故も表面に現れたシステム分析で事故原因に対する問題解決が困難です。高度化した攻撃により、事故が繰り返し再発し、企業のビジネスに持続的なダメージを与えます。企業のセキュリティチームは、セキュリティ事故の根本的な原因(root cause)と侵入経路(vector)を特定するために、分析中にさまざまなシステムとソリューションの情報を特定する必要があります。

講義を通じて侵害事故対応手続きについて説明し、企業に深刻な被害を発生するサイバーセキュリティ事故の種類と原因について学習します。ハッキング事故の原因となるセキュリティの脆弱性を根本的に解決するために必要な能力を学習します。

実務事例に似た侵害事故分析訓練を通じて

思考分析能力を向上させることができます。

この講義では、企業が侵入対応と分析業務を遂行するために必要な実務観点の侵害事故分析方法をまとめてみます。ネットワークベースの侵入検知ログまたはネットワークパケット分析業務を行う実務者に、セキュリティアナリストが分析に必要な知識と分析ツールを扱うノウハウを提供し、分析を通じてどのような結果を見つけるべきかを説明します。

具体的には、セキュリティ分析業務を実施すると、さまざまなログと分析ツールを使用することになります。侵入検知システムログ分析、Webサーバーログ、ネットワークパケット分析業務をしたい方のために、脅威分析基礎概念と実務技術を説明したいと思います。基本的な概念や技術と著者が仕事で習得したノウハウも一緒に説明することで、受講生たちに仕事の遂行能力を向上させることができるようになりたいと思います。

事故分析のために分析する情報には、代表的にはWebログ、IDS/IPSログ、ネットワークパケットログがあります。実際のセキュリティ事故が発生したシステムのログを分析しながら、事故対応訓練を実施する予定です。最後に、職業キャリア管理の観点から今後どのようにキャリアを取るかについても一緒に共有する予定です。

侵入対応/分析

実務に必要

情報収集方法

侵害対応/分析

実務者が使用する

分析ツールと使用法

侵害対応/分析

ケースを通して

実務ノウハウ

侵害事故分析の経験があまりない場合は、事故調査時にどこから分析を開始するかを防ぐことができます。この講義では、アナリストが迅速に事故の原因を見つけ、攻撃経路を特定できるように、タイプ別の事故事例を練習します。実践を通じてセキュリティログを分析する際に、侵害事故の発生の兆候を見つけるために何に集中し、どのようにすれば効率的に分析するかがわかります。

攻撃者はさまざまな方法でシステムに侵入しようとします。特定の攻撃ツールや攻撃方法に依存せず、脆弱性を悪用する原理を理解することで、さまざまなセキュリティ攻撃の試みに応用して分析を実行できるようになります。

商用セキュリティ製品で検出された攻撃行為ログの一部をフィルタリングして、実践のために提供します。攻撃イベント名、攻撃時間、その他の情報は、実際の事故事例と同じように構成されています。

Webサーバーをターゲットにした攻撃技術と、攻撃対象サーバーに残ったログを直接分析します。分析により、Webサーバーの脆弱な設定を特定し、事故の原因を特定します。

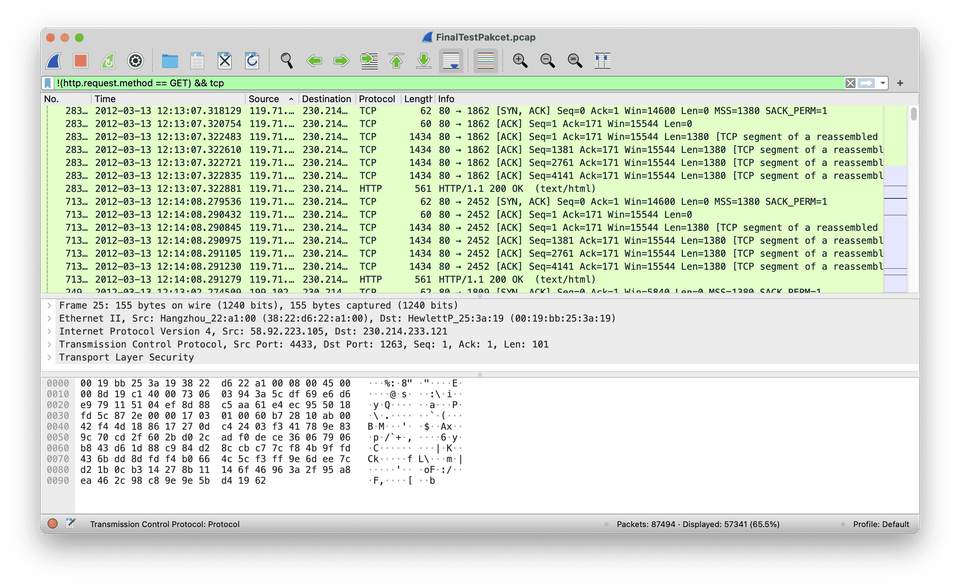

サイバーセキュリティ事故事例をラボ環境で同じ条件で再現し、攻撃者の視点からシステムを攻撃する過程を再現してネットワークトラフィックをキャプチャします。キャプチャしたパケットを分析して、攻撃対象と被害範囲を分析します。

📣受講前に確認してください!

それぞれの実践事例により、侵害事故分析を実習し、分析過程を学習することができます。分析プロセスを通じて学習する前に、まず直接分析を行ってから、直接分析したプロセスと分析ガイドの内容を比較してみます。

練習に先立ち、分析に必要な方法論を見てください。特定のパターンに基づいて攻撃行為を識別する方法と、行為に基づいてしきい値を設定し、脅威を識別する方法で区別して分析する方法を学び、映画の異常行為識別事例を介してセキュリティ事故事例に適用する方法を学びます。

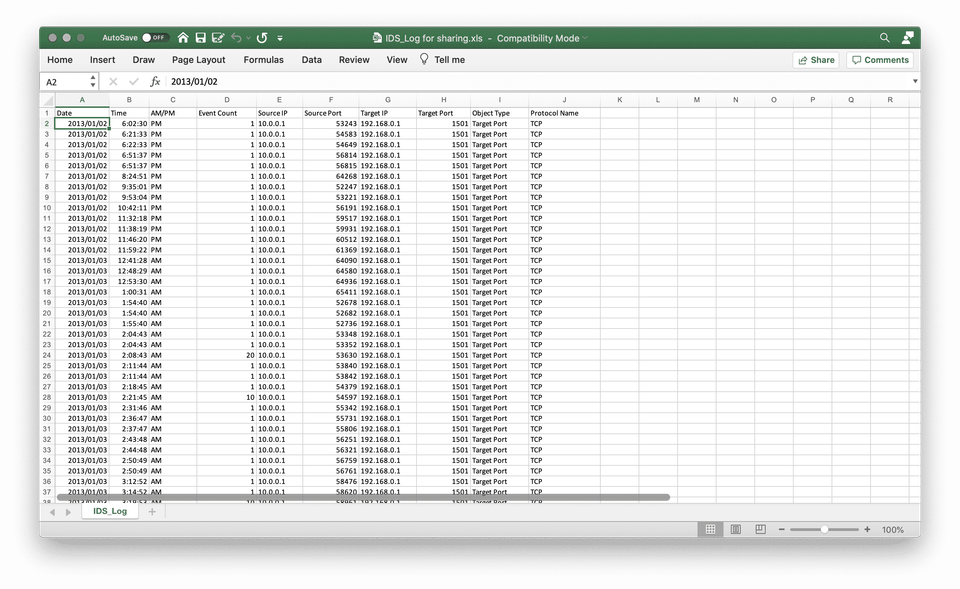

特定の期間に検出された侵入検知ソリューションイベントを分析して、大規模なネットワーク障害を引き起こした原因を分析します。次の表は、侵入検知システムから抽出された侵入検知イベントです。

検出項目 | 検出情報 |

イベント収集期間 | 3ヶ月 |

検出シグネチャ名 | TCP_Invalid_SACK |

出発地IP | 10.0.0.1 |

出発地ポート | ランダム |

目的地IP | ランダム |

目的地ポート | ランダム |

総合 | 1441件 |

TCP_Invalid_SACKと呼ばれる侵入検知システムシグネチャは、異常なSYNパケットとACKパケットによって発生します。通常、TCP通信はプロトコルで定義された方法で必要な通信パケットを送受信します。しかし、通信に使用されるプログラムやネットワークの特性によって決まるプロトコルとは異なる方法で通信する現象が発生します。 TCP_Invalid_SACKシグネチャはこれらの現象を記録します。

このため、攻撃者が非標準的なプログラムを使用しても通信履歴が検出されます。もちろん、検出された情報には攻撃者の通信だけが記録されません。検出された1441件のイベントに攻撃者が通信した回数は少数になります。セキュリティアナリストは、イベント分析を通じて少数の攻撃検出件数を見つける必要があります。

練習ログファイルを持って直接分析する過程で事故の原因を追跡します。事故原因の分析結果については、分析ガイドのセクションで説明します。先ほど強調しましたが、事故分析の過程を直接最初に分析し、分析ガイドセクションの内容を参考にして直接分析した内容と比較しながら、事故分析訓練を行います。

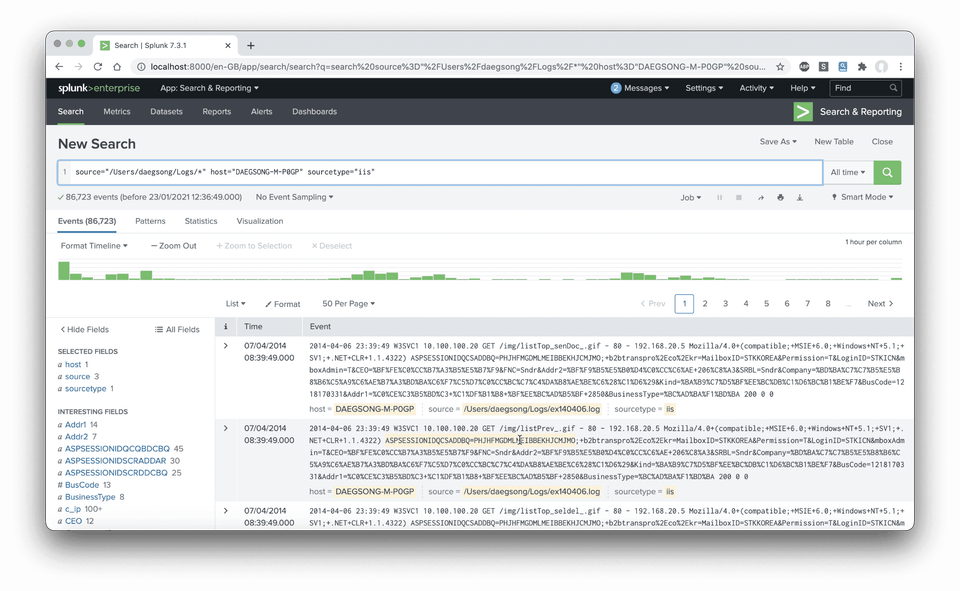

アナリティクスを通じて侵害事故発生システムの事故経緯を分析します。ログ処理タスクは、分析されていない、または不要な情報を取り除き、より効率的にイベントを分析するためのタスクです。しかし、これらのトラフィックはわらのように多くのことができます。わらに隠れている針のような攻撃トラフィックを見つけることは決して簡単ではありません。

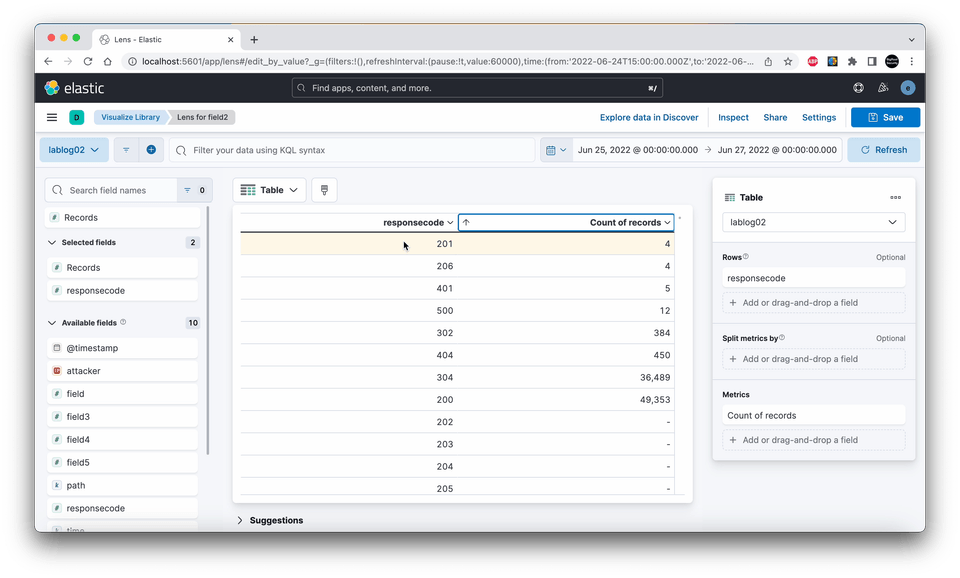

2番目の練習では、ウェブログを使ってわらを取り除く方法を一緒に見ていきます。スプランク、ログパーサー、エラスティックサーチをインストールし、Windows Webサーバーのログ分析プロセスを練習しましょう。

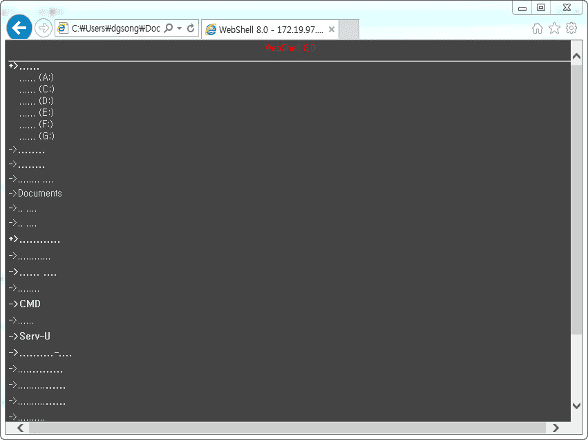

ファイル拡張子の制限を迂回した攻撃者は、掲示板にアプリケーション実行ファイル(ASP拡張ファイル)をアップロードし、システムを掌握します。ネットワーク通信で行われたWebシェル攻撃を分析しましょう。パケット分析プロセスは、分析対象の通信やサーバーの分析範囲を選択するだけで、かなり侵害分析を効率的に実行できるようにします。 Webシェル通信パケットを分析するために、分析に使用するフィルタ構文を活用して効率的にパケットを分析してみます。

分析の過程で、実際のネットワーク通信で実行されたバックドアファイルを抽出し、どの通信が行われ、サーバーにどのようなダメージを与えたかを再現を通じて追跡しましょう。

Q. 学習に必要な先行知識は何ですか?

本講義は実習中心で構成されています。サイバーセキュリティの基本的な概念や理論は含まれていません。本講義の実習を行うためにはIDSについて理解しており、Webアプリケーション設定とWebサーバーレスポンスコードについて理解が必要です。選手の知識は必要ですが、ハッキングをしたことがなくても侵害事故分析ができます。

Q. 他のセキュリティ講義と何が違うのですか?

セキュリティ思考分析技術やノウハウに対する実務経験を中心に講義コンテンツを構成しました。 3つの侵害事故分析事例はすべて実際の事故事例を脚色しているため、セキュリティ事故分析の経験を向上させることができます。ただし、ディスクイメージを収集する法的な意味のフォレンジックプロセスは扱いません。

Q. 受講に関する注意事項はありますか?

練習には、公開ツール(MS Log Parser Studio、Wireshark)とプリトライアルセキュリティ製品、Microsoft EXCELを使用します。実習内容には分析製品を設置する過程は省略しました。各製品別メーカーの設置案内リンクを参考に、受講生が個別の設置を進める必要があります。

CERTチーム侵害事故対応専門家と外国系セキュリティ企業のソリューションエンジニアとして18年目に活動しています。韓国IBMがSOC構築プロジェクトと運営プロジェクトPMを担当しました。セキュリティインフラストラクチャの設計と構築/運用プロセス開発業務を実施しました。アンラップCERTチームは、民間企業と公共機関のセキュリティ侵害事故分析&対応業務を行いました。 3.20ダークソウル(DarkSeoul)キャンペーンが発生した時点で国内放送会社のシステムチェックを行いました。

主なキャリア

学習対象は

誰でしょう?

SOC セキュリティアナリスト

企業ITセキュリティ実務担当者

侵害事故分析チーム (ブルーチーム)

セキュリティ監視要員

セキュリティコンサルタント

その他 侵害対応分析 実務者

前提知識、

必要でしょうか?

サイバーセキュリティに関する基本的な理解

IDSおよびWebアプリケーション設定、Webサーバー応答コードの理解

491

受講生

49

受講レビュー

4.7

講座評価

1

講座

안랩 CERT팀에서 민간기업과 공공기관의 보안 침해사고 분석&대응 업무를 수행 했습니다. 3.20 다크서울(DarkSeoul) 캠페인 발생 당시 국내 방송사 시스템 점검을 수행했으며, 네이트 개인정보 유출사건 당시 사고 유출 시스템에 대한 점검을 지원 하였습니다. 민간 기업 및 공공 기업을 대상으로 발생한 다양한 침해사고 조사 업무를 수행했습니다.

한국 IBM 에서 SOC 구축 프로젝트와 운영 프로젝트 PM으로 보안 인프라에 대한 설계와 구축/운영 프로세스 개발 업무를 수행했습니다.

시스코(CISCO) 코리아에서 보안 솔루션에 대한 기술 전문가로서 보안 아키텍처 구성 및 위협 대응 사례에 대한 지식을 갖춘 전문가로 고객 현황 진단 및 개선을 조언 하였습니다.

현재는 외국계 보안 기업의 솔루션 엔지니어로 근무하고 있습니다.

<주요 경력사항>

• 보안컨설턴트: 보안 인프라 컨설팅을 통해 보안 강화 전략 설계/구축/운영

• 보안관제컨설팅: SOC 구축 컨설팅 및 운영 업무 수행

• 보안서비스상품개발: 차세대보안관제 솔루션&서비스 개발

• 침해사고 대응: 군/공공/민간 기업 등 다수

全体

72件 ∙ (7時間 34分)

講座資料(こうぎしりょう):

全体

49件

4.7

49件の受講レビュー

受講レビュー 1

∙

平均評価 5.0

受講レビュー 1

∙

平均評価 5.0

受講レビュー 2

∙

平均評価 5.0

5

侵害事故について良く整理され紹介されています。実務入門に良い教育だと思います。

フィードバックありがとうございます。ご不明な点がございましたら、質問掲示板にお書きください。

受講レビュー 3

∙

平均評価 4.7

受講レビュー 2

∙

平均評価 4.5

期間限定セール、あと6日日で終了

¥42

29%

¥9,604

同じ分野の他の講座を見てみましょう!