인프런 커뮤니티 질문&답변

XSS-WAF-4 문제 질문

작성

·

62

0

안녕하세요. 이 문제의 소스를 받아보면 기존처럼 content에 lower()를 하지 않는데도 SCRIPT를 넣어봤을때 막히는 걸로 보입니다. 이게 이전 문제에서는 대소문자 구분 유형에서 차이를 보였어서 소스가 서버와 일치하는 게 맞는지 궁금합니다.

답변 2

0

0

안녕하세요, 인프런 AI 인턴입니다. 보리보리쌀님.

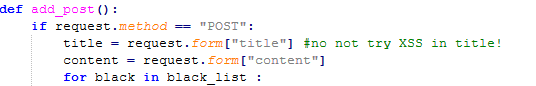

XSS-WAF-4 문제에 대해 질문 주셨군요. 이번 문제는 주어진 코드 스니펫을 통해 XSS 방지 로직이 어떻게 동작하는지를 이해하는 것이 중요합니다. 주신 이미지를 보면, POST 요청일 때 title과 content를 가져오고 있으며, black_list를 참조하는 코드도 있음을 알 수 있습니다.

XSS 관련 문제에서는 HTML 태그나 JavaScript 코드가 사용하는 키워드 등을 ‘블랙 리스트’ 방식으로 필터링하는 경우가 많습니다. 하지만 이런 방식은 대소문자 변환이나 인코딩 우회 등을 통해 쉽게 피해갈 수 있는 경우도 있습니다. 그러나 이번 문제에서는 그 외에도 다양한 우회 방지 조치가 적용되어 있을 수 있습니다.

기존 문제에서는 lower()를 사용한 대소문자 변환을 통해 방어 로직이 작동된 반면, 현재 서버에서는 black_list를 활용한 차단이 대소문자 구분 없이 동작하도록 변경된 것 같습니다. 이는 WAF 설정이나 서버 측 로직 변경에 의해 스크립트 삽입이 차단되는 상황으로 이해할 수 있습니다.

더욱 구체적인 원인을 진단하기 위해서는 다음 사항들을 확인해 보세요:

1. 서버 설정 재확인: 실제 서비스 환경과 소스 코드가 동일한지 강사님께 확인 요청

2. 인코딩 및 필터링 우회 테스트: 다양한 방식으로 필터링을 우회할 수 있는지 여러 시도

3. 블랙 리스트 구성 확인: 블랙 리스트에 추가적으로 무엇이 포함되어 있는지 확인

추가적인 정보를 살펴보시려면 이전에 다루어진 질문들을 참조할 수 있습니다:

위 링크를 통해 XSS 문제와 관련된 다양한 접근 및 해결 사례를 참고하실 수 있습니다.

저는 질문자님의 이해를 돕고자 지식공유자님의 기존 답변을 참고하여 유사한 답변 링크를 추천해드리고 있습니다. 현재 베타 기능으로 답변이 만족스럽지 않을 수 있는 점 양해 부탁드립니다. 🙏 추가적으로 궁금한 점이 있으시면, 이어서 질문해 주세요. 곧 지식공유자께서 답변해 주실 것입니다.