인프런 커뮤니티 질문&답변

역할 부여 매커니즘

작성

·

35

답변 2

0

안녕하세요.

EC2 리소스에는 역할을 바로 연결할 수 있습니다만 사용자나 그룹에 권한을 부여할 때는 역할을 바로 연결할 수 없고 정책을 통해 연결해야 합니다.

따라서 질문하신 것처럼 해당 역할이 연결된 정책을 만들어서 그 정책을 사용자나 그룹에 연결하게 됩니다.

EC2리소스는 역할이 바로 연결되기에 사용자 처럼 역할이 연결된 정책에 STS권한을 정의할 필요는 없습니다.

역할은 임시 자격증명이기에 사용자나 EC2에 연결된 역할 모두 AWS STS(Security Token Service)를 사용합니다.

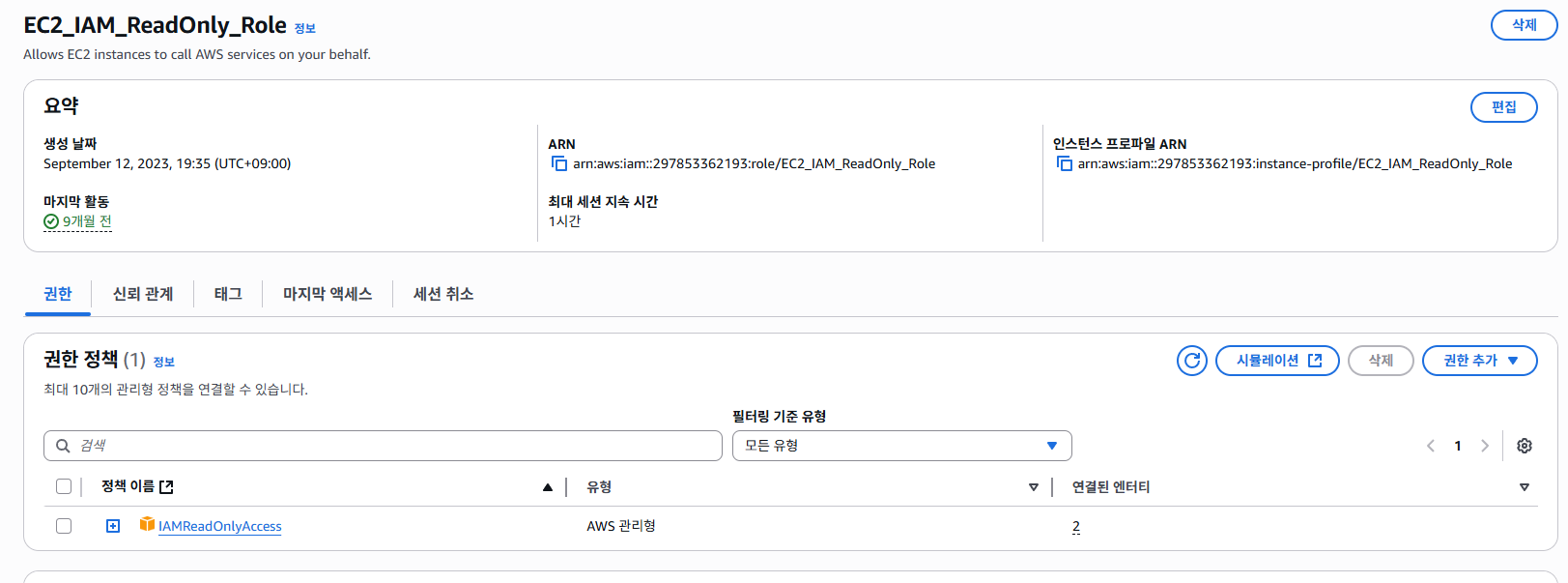

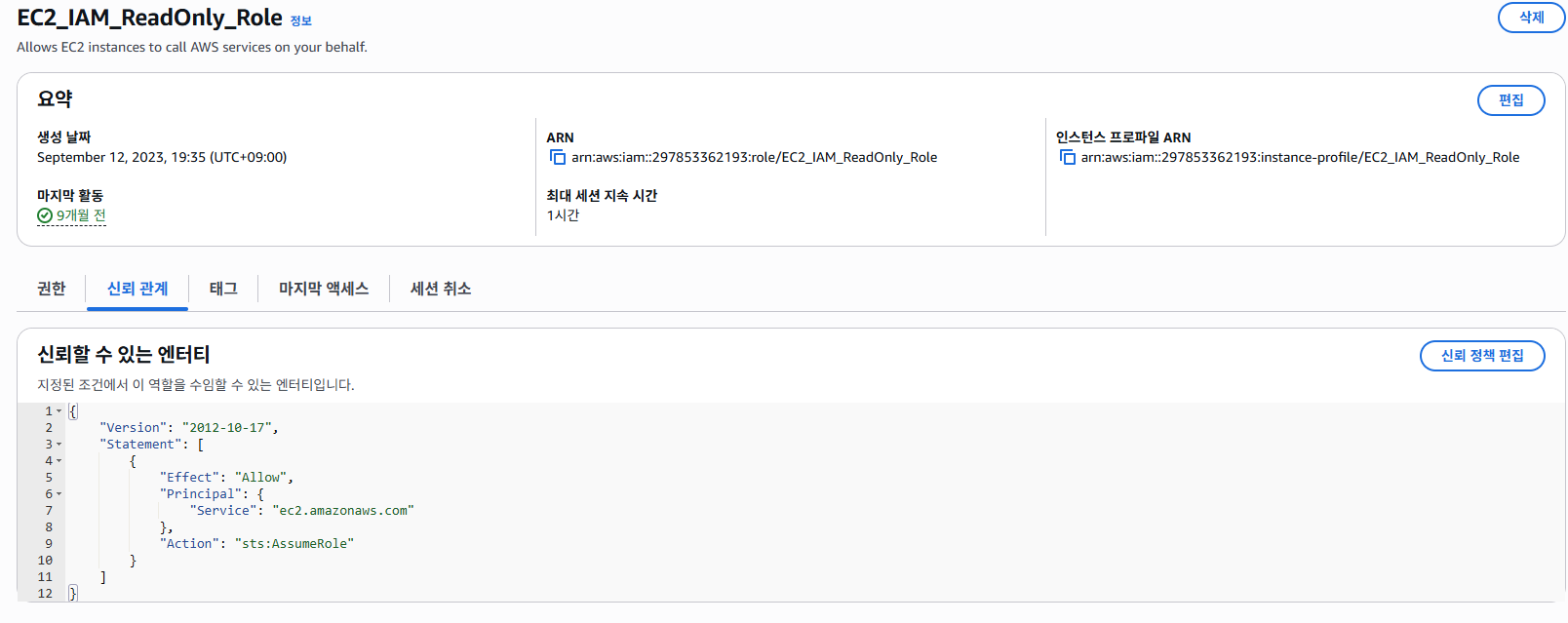

예를 들어 EC2 인스턴스가 아래와 같은 설정의 EC2_IAM_ReadOnly_Role을 사용할 경우 아래의 신뢰관계의 조건 대로 sts:AssumeRole를 호출("Action": "sts:AssumeRole")해서 ec2서비스( "Service": "ec2.amazonaws.com")에 임시 자격증명을 발급하고 해당 키로 IAM 서비스에 접근하게 됩니다.

감사합니다.

0

안녕하세요, 인프런 AI 인턴입니다.

승보님께서 질문해주신 내용에 대해 답변드리겠습니다.

사용자가 역할을 가질 때 중간에 정책이 필요한지에 대한 질문에서, 사용자가 역할을 수행할 때 AWS에서 주로 사용하는 방식은 IAM 정책을 통해 역할을 어떻게 사용할지를 정의하는 것입니다. 사용자가 역할을 직접 연결하려면, 해당 역할에 대한 권한 정책을 붙이게 되어, 먼저 역할에 허가된 작업들을 실행할 수 있는 권한을 사용자에게 부여하는 방식으로 사용됩니다.

EC2와 같은 리소스에 STS 관련 정책이 필요한지에 대해 말씀드리면, 일반적으로 EC2 인스턴스에 역할을 부여할 때는 STS 정책이 직접 필요하지 않습니다. EC2 인스턴스에는 IAM 역할을 바로 할당할 수 있으며, 이렇게 할당된 역할은 EC2에 부여된 권한으로 해당 정책 내에서 허용된 작업들을 수행할 수 있게 합니다. STS를 직접 사용하지 않으며 AWS 관리 콘솔이나 CLI를 통해 역할을 EC2에 연결하게 됩니다.

보다 자세한 정보는 AWS의 공식 문서를 참고하시면 도움이 될 것입니다. 더 궁금한 사항 있으시면 언제든지 문의해주세요. 감사합니다!