-

질문 & 답변

카테고리

-

세부 분야

데브옵스 · 인프라

-

해결 여부

해결됨

선생님 질문있습니다.

21.07.18 21:34 작성 조회수 152

1

iam policy 듣다가 궁금점이 생겼습니다... 조언을 받고자 합니다 !

iam user(사용자)에서 s3를 만든 후 s3role이라는 역할을 만들었습니다.

이때 $ aws sts assume-role --role-arn "copy arn" --role-session-name "test session" 이라는 명령어로 role에 임시자격을 구했는데요 이때 얻은 accessKeyId, secretAccessKey, sessiontoken로 s3에 접근할 수 있었습니다.

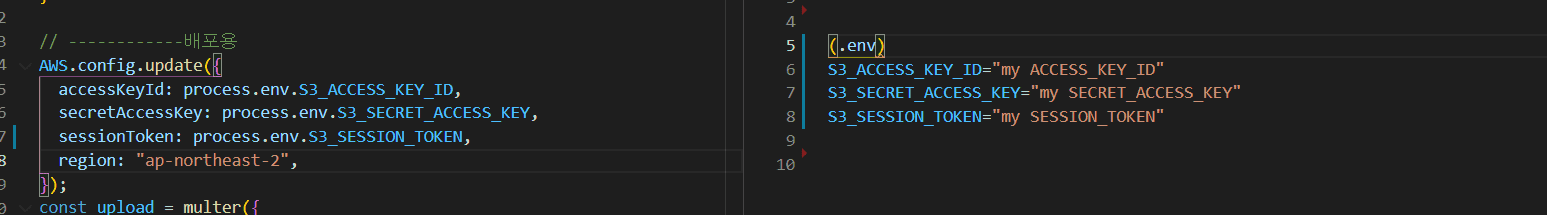

(저는 사진에서처럼 .env에 credentials를 적어주었습니다.)

그런데 1시간이 지나면 토큰이 만료되어 접근이 안되고 다시 credentials를 얻어줘야 하더라구요. 이때 credentials를 갱신해주려면 다시 명령어를 통해서 1시간마다 credentials를 얻은후 credentials를 바꿔주는 방법밖에 없나요? (혹은 1시간이 아닌 좀 더 길게 만료세션을 늘려주는 방법밖에 없나요?)

답변을 작성해보세요.

1

Sungmin Kim

지식공유자2021.07.20

김건희님 안녕하세요.

assumeRole을 사용할때 디폴트는 1시간이지만 API를 부를때 추가적인 argument를 넣어주는 방법이 있어보입니다.

<tt class="docutils literal" style="font-family:Consolas, Monaco, Menlo, 'Courier New', monospace;font-size:14px;color:#333333;background-color:#fbeeb8"><span class="pre">--duration-seconds</span></tt> (integer)

를 한번 넣어보세요. 최대 12시간까지 늘릴 수 있다고 하구요. 값에 초를 넣어야하기 때문에 12시간이면 43200을 넣어야겠죠? (60 X 60 X 12)

관련 링크 첨부합니다 : 링크

답변 1