![[인프런 워밍업 클럽 4기 - DevOps] 미션 3. Configmap, Secret](https://cdn.inflearn.com/public/files/blogs/c9131db7-94d4-4441-9014-321f0b1766ec/4-devops.png)

[인프런 워밍업 클럽 4기 - DevOps] 미션 3. Configmap, Secret

8개월 전

▶ 응용1 : Configmap의 환경변수들을 Secret을 사용해서 작성하고, App에서는 같은 결과가 나오도록 확인해 보세요.

☞ Secret을 이렇게 사용하는 경우는 별로 보지 못했습니다. 여러가지 방법으로 Secret을 만들어본다는데 의의를 두시면 됩니다.

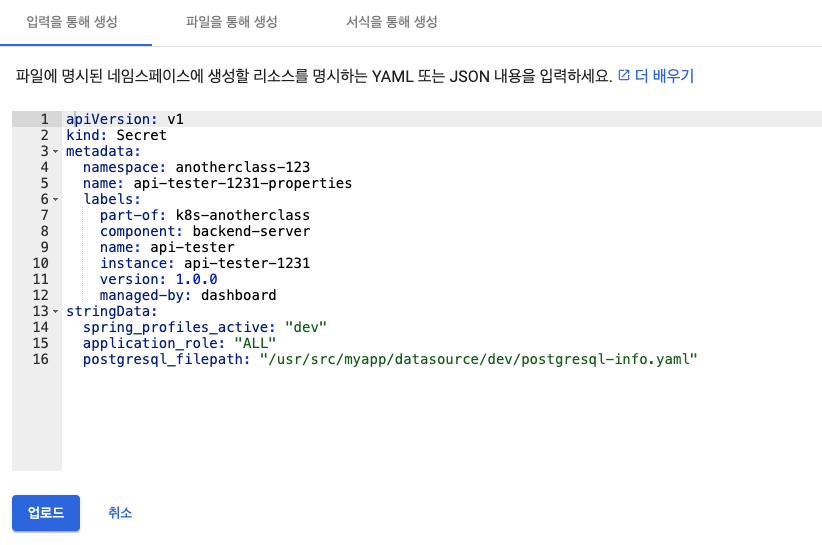

Secret 생성 (1) - Dashboard

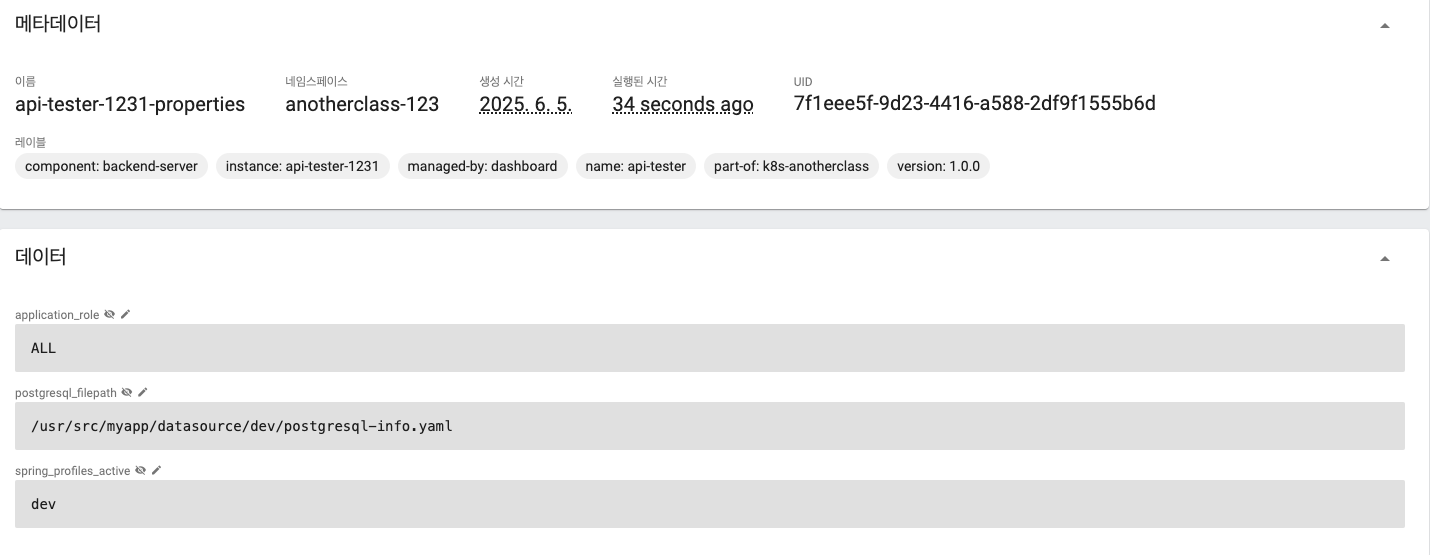

확인을 위해 Dashboard에서 Secret 선택

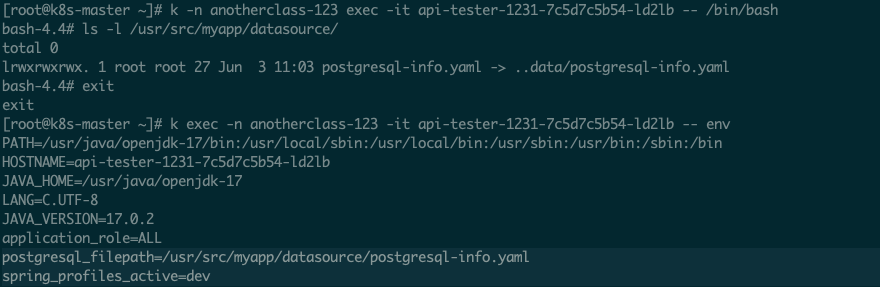

CMD 확인

CMD 확인

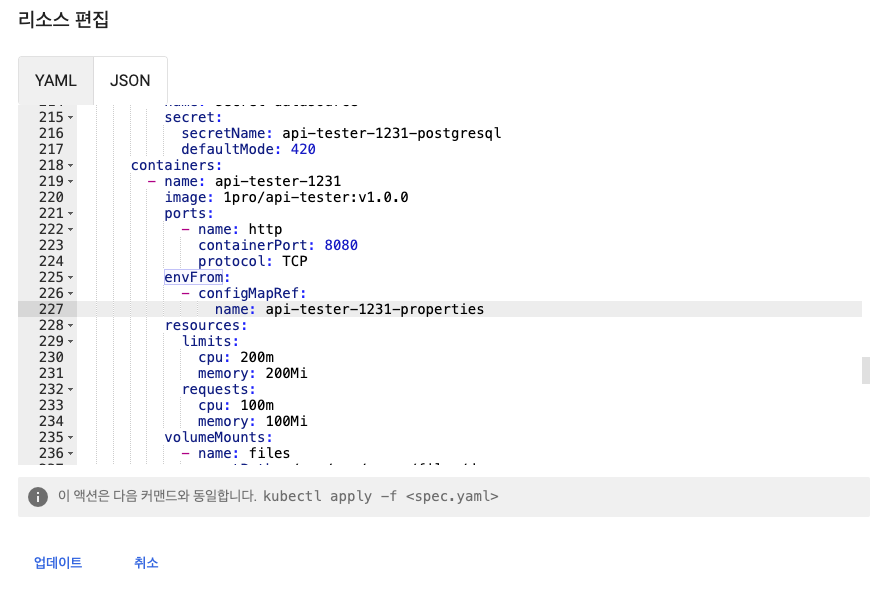

Deployment에서 envFrom 수정

▶ 응용2 : 반대로 Secret의 DB정보를 Configmap으로 만들어보고 App을 동작시켜 보세요

☞ Configmap을 Volume에 연결해서 쓰는 케이스는 매우 많습니다.

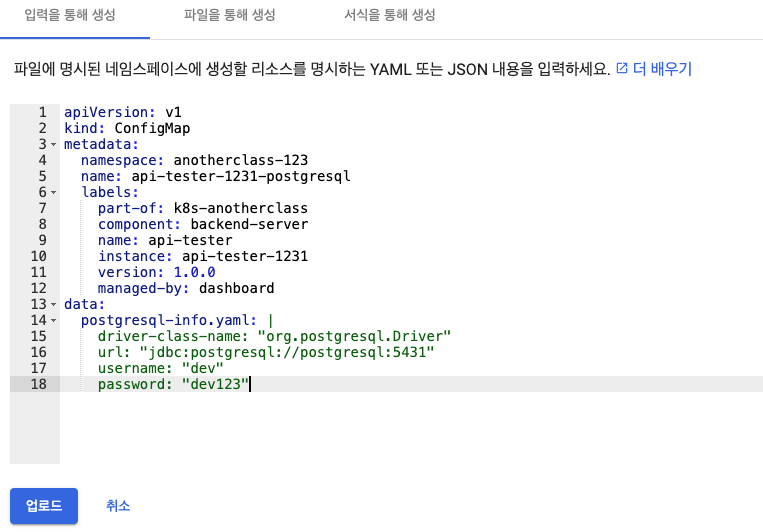

apiVersion: v1

kind: ConfigMap

metadata:

namespace: anotherclass-123

name: api-tester-1231-postgresql

labels:

part-of: k8s-anotherclass

component: backend-server

name: api-tester

instance: api-tester-1231

version: 1.0.0

managed-by: dashboard

data:

postgresql-info.yaml: |

driver-class-name: "org.postgresql.Driver"

url: "jdbc:postgresql://postgresql:5431"

username: "dev"

password: "dev123"

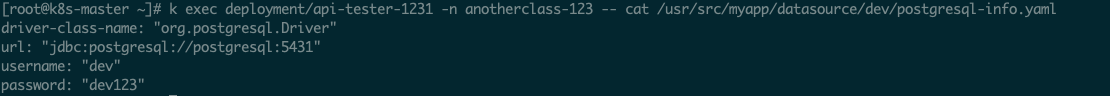

volumes:

- name: files

persistentVolumeClaim:

claimName: api-tester-1231-files

- name: configmap-datasource

configMap:

name: api-tester-1231-postgresql

defaultMode: 420

...

volumeMounts:

- name: files

mountPath: /usr/src/myapp/files/dev

- name: configmap-datasource

mountPath: /usr/src/myapp/datasource/dev

댓글을 작성해보세요.